(이전 문제와 이어지는 것 같다)

Betty가 Gregory를 만나면서 그녀의 행적을 감추려고 한다고?!

이들이 어느 도시에서 만날지 알아야 한다.

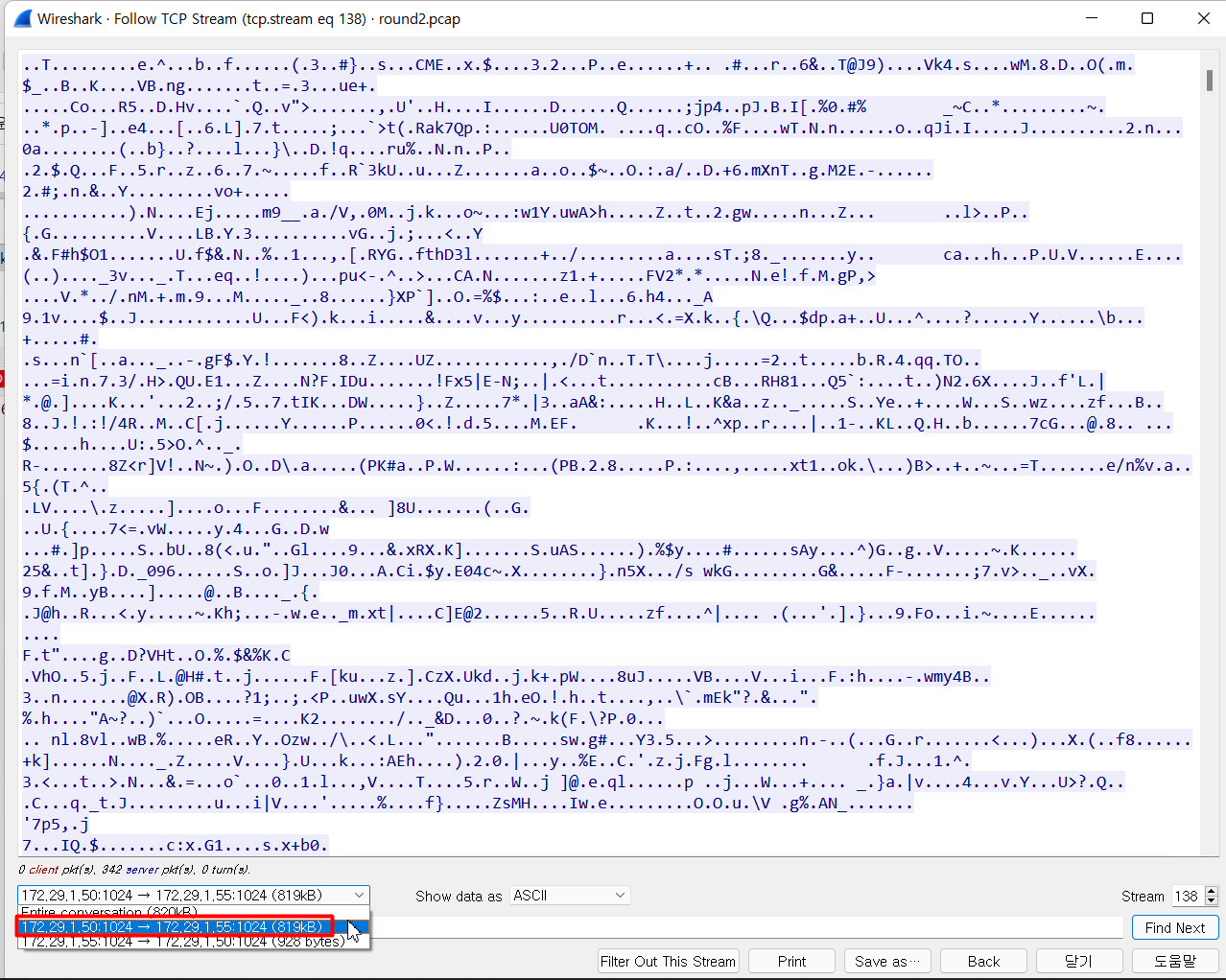

1024 포트를 사용해서 많은 양의 데이터가 오고 간 것을 확인할 수 있었고

이를 TCP Stream을 통해 따라 들어가보면

패킷이 암호화 or 난독화 되어 읽을 수 없다.

이때, NetworkMiner 도구를 사용하면 유용하다고 한다.

NetworkMiner

: Windows 용 Network Forensic Analysis Tool(NFAT)

: 운영체제, 세션, 호스트 이름, 열린 포트 등을 검색하기 위해 수동 네트워크 스니퍼/패킷 캡처 도구로 사용

: PCAP 파일에서 전송 된 파일 및 인증서를 다시 생성/재구성 함

: 고급 네트워크 트래픽 분석을 쉽게 수행해줌

: 웹 사이트에서 네트워크를 통해 스트리밍이 되는 미디어 파일을 추출하고 저장하는데 사용되기도 함

NetworkMiner를 사용하니 많은 파일들이 복구된다. 여기서 Message 탭을 들어가보겠다.

이들의 대화 내용이 보이고, 비밀번호(S3cr3tVV34p0n)가 나와있다.

뭐에 대한 비밀번호지?

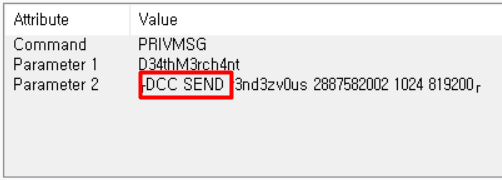

마지막 메세지를 살펴보면 DCC SEND 프로토콜을 이용하여 소통한 것임을 알 수 있다.

DCC(Direct Client-to-Clinet)

: IRC와 관련된 하위 프로토콜로 파일을 교환할 때 사용(단말기-단말기 통신을 위해 사용)

DCC CHAT <protocol> <ip> <port>

: ip와 port는 발신자의 것이며 정수로 표시

DCC SEND <filename> <ip> <port> <file size>

결국, 819,200 byte 크기의 '3nd3zv0us;라는 파일을 1024번 포트를 통해 보냈다는 것을 알 수 있다.

비밀번호는 이 파일에 대한 것이겠지?

TCP Stream에서 819KB 크기를 가지는 패킷만 선택하여 파일을 저장해준다.(복구)

※ 저장 시 주의!! Show data as 저 부분을 Raw로 설정한 후 저장해야 한다※

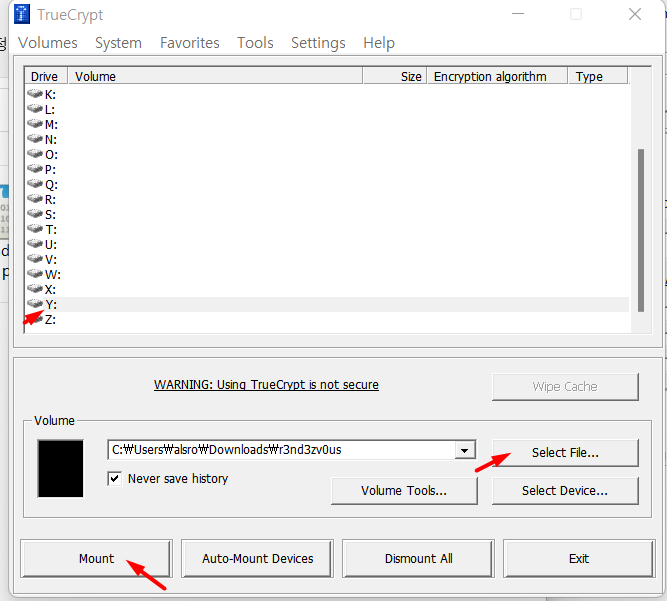

이 파일은 헤더 시그니처가 존재하지 않고 비밀번호

와 연관된 파일이란 특징을 생각해봤을 때,

TrueCrypt로 암호화된 파일이라고 추측된다.

트루크립트(TrueCrypt)

: 실시간 파일 암호화(on-the-fly encryption (OTFE))를 지원하는 응용 소프트웨어

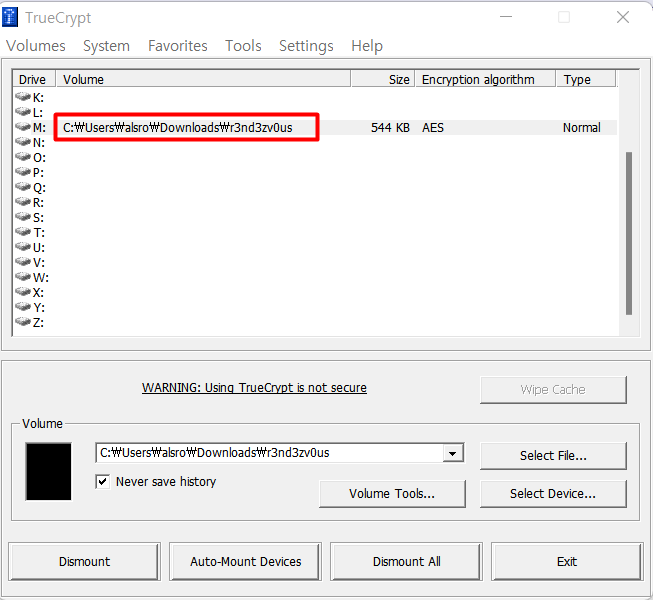

아까 얻었던 비밀번호 S3cr3tVV34p0n 를 입력해본다.

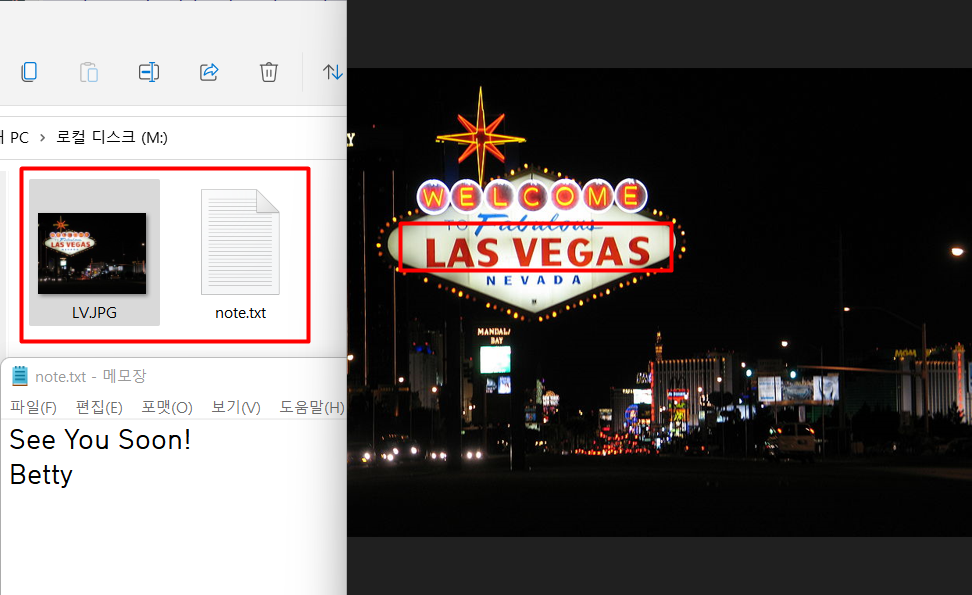

이 디스크를 들어가보면 두 개의 파일이 존재한다

이 둘이 만나기로 한 장소는 LAS VEGAS이다,

'Study > Forensic' 카테고리의 다른 글

| [Network Forensic] DefCoN#21#6 (0) | 2021.11.29 |

|---|---|

| [Network Forensic] DefCoN#21#5 (0) | 2021.11.18 |

| [Network Forensic] DefCoN#21#4 (0) | 2021.11.18 |

| [Network Forensic] DefCoN#21#3 (0) | 2021.11.18 |

| [Network Forensic] DefCoN#21#1 (0) | 2021.11.17 |