디지털 정보의 선별적 압수, 수색

: 디지털 증거의 확보는 모든 형사사건의 성패를 좌우하는 필수 조건

: 디지털 증거와 유체물 형태 증거의 차이로 압수, 수색 절차나 증거 능력 요건이 다를 수 밖에 없음

※원칙

혐의 사실과 관련된 전자정보만을 문서로 출력하거나 복제

※ 방법

1. 관련 데이터만 습득(현장에 있는 정보저장매체 등에서 관련 데이터만 복사하거나 종이로 출력하는 방법)

2. 저장매체 전체의 사본 확보(증거사본 확보 후, 수사기관의 사무실에서 관련 데이터를 검색하여 복사 또는 출력하는 방법)

3. 정보저장매체 자체를 확보(수사기관 사무실에서 저장매체 전체를 이미징하여 증거사본 확보 관련 데이터를 검색하여 복사 또는 출력하는 방법. 원본은 반환)

※ 복사본 형태로 반출하는 경우

- 피압수자 등이 협조하지 않거나, 협조를 기대할 수 없는 경우

- 혐의 사실과 관련될 개연성이 있는 전자 정보가 삭제, 폐기된 정황이 발견되는 경우

- 출력, 복제에 의한 집행이 피압수자 등의 영업활동이나 사생활의 평온을 침해하는 경우

※ 원본 반출이 허용되는 경우

- 집행 현장에서의 하드카피, 이미징이 물리적, 기술적으로 불가능하거나 극히 곤란한 경우

- 하드카피, 이미징에 의한 집행이 피압수자 등의 영업활동이나 사생활의 평온을 현저히 침해하는 경우

※ 데이터 분류 목적

01. 데이터 선별 (조사에 필요한 데이터 선별하여 분석할 데이터 양을 줄. 효율적이고 신속한 분석 가능)

02. 결과 검토 (분류된 결과를 검토하여 상세 분석 단계로 진행할지 결정)

03. 데이터 분류 (다양한 분류 방법이 존재. 분류된 결과는 서로 데이터가 중복 되지 않게 한다)

※ 일반적 데이터 분류 방법

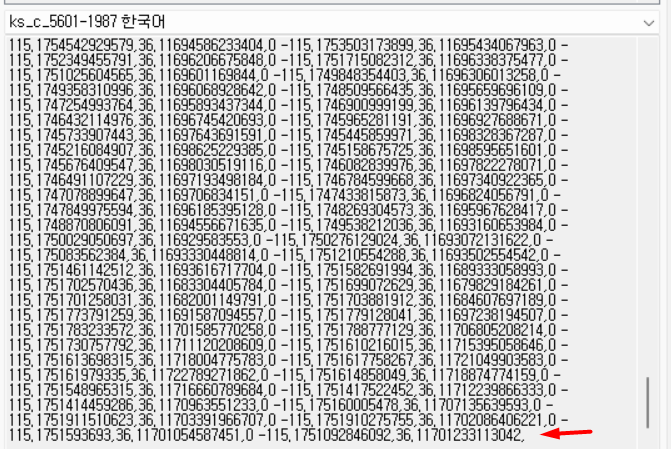

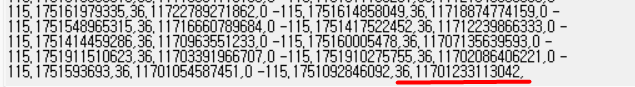

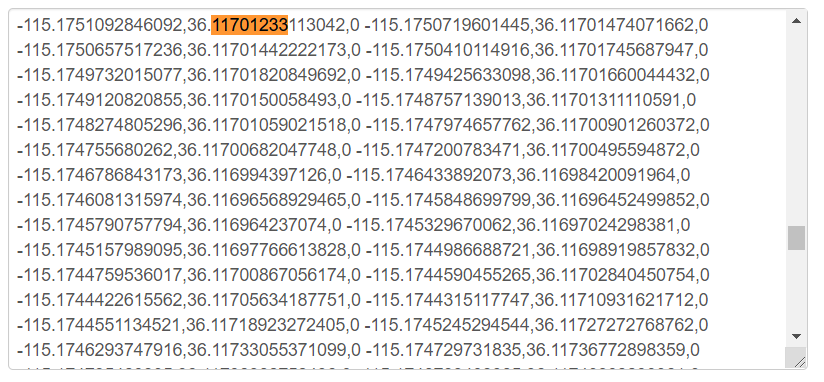

- 시간 정보에 따른 분류(사건 발생 시점이나 주변 시간대에 컴퓨터 사용 흔적 조사, 파일 시스템의 메타정보와 파일 내부에 저장된 시간.날짜 검토, 사건 발생 시간대에서 작업한 파일들의 리스트 확인) + 시간 역전 현상(파일 수정날짜가 만든 날짜보다 과거로 나타나는 현상. 파일을 원래 매체에서 다른 저장 매체에 옮길 경우 주로 발생)

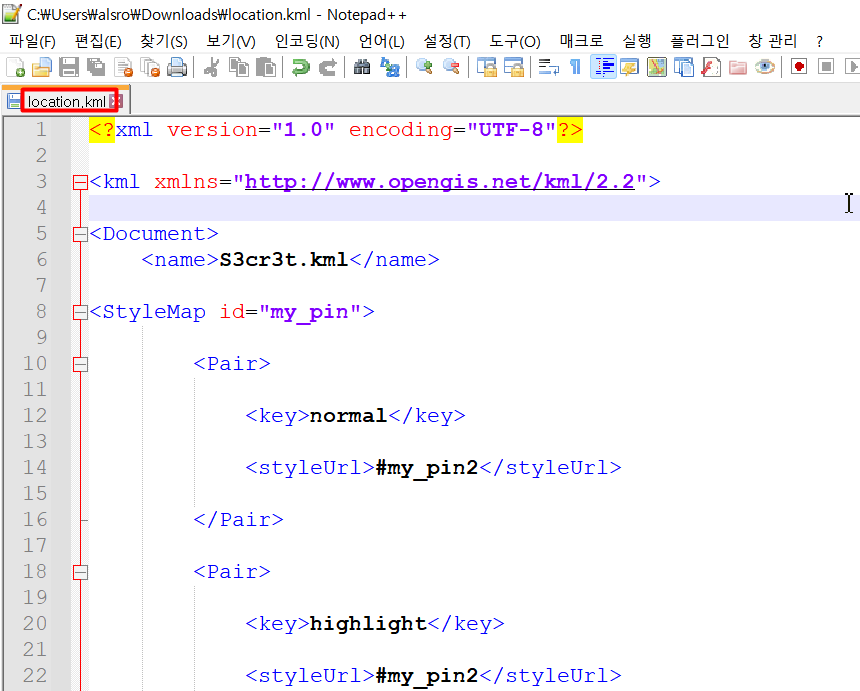

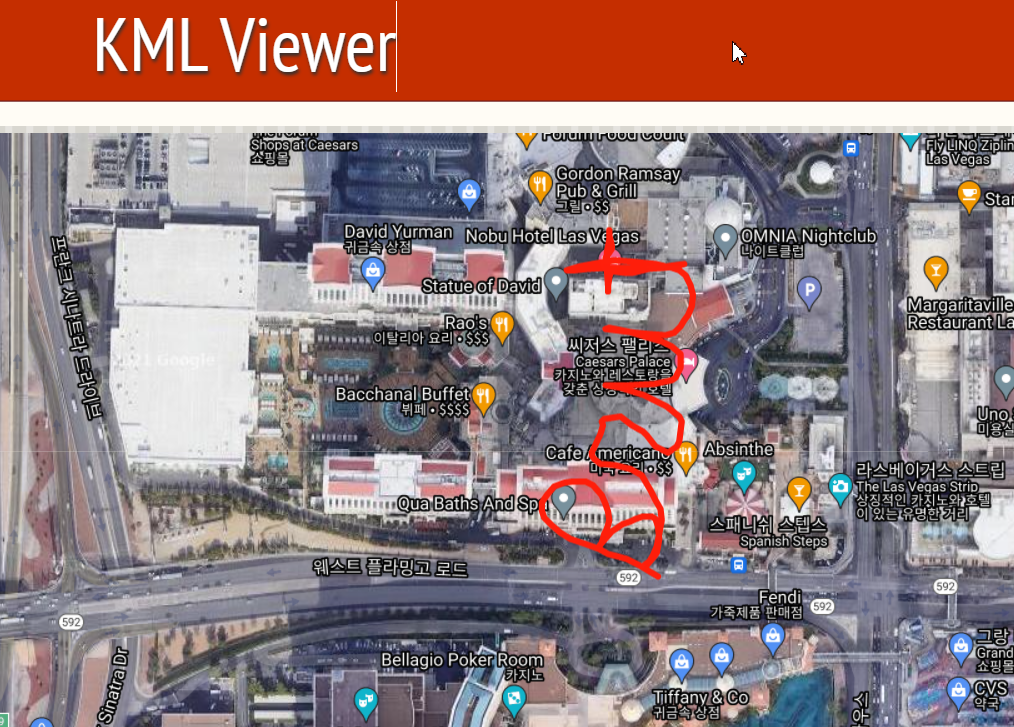

- 위.변조 데이터 분류 (발견 시, 고의적으로 데이터를 은닉한 것으로 볼 수 있음. 여기에서 유용한 정보를 취득할 가능성이 높음 ex. 파일 확장자 불일치)

- 응용 프로그램 파일별 분류 (효과적인 사건 관련 정보 검색에 도움, 파일 종류별 통계 분석 - 사용자의 컴퓨터 사용 수준 파악 가능, 시스템의 주요 사용 목적 추측 가능)

- 소유자에 따른 분류

※ 현장에서 선별 압수 분석방법

01. 혐의와 관련된 데이터 확인 및 분석도구 준비

02. 사전조사에서 필요한 키워드(단어)들 선별

03. 지정된 범위 안에서 키워드를 분석하여 혐의 사실과 관련된 증거 자료 확인

04. 발견된 사항들을 문서나, 이미지 포맷 형식으로 추출

05. 이 모든 과정은 영상이나 사진으로 기록

'Study > Forensic' 카테고리의 다른 글

| 디지털 포렌식 유형 (0) | 2022.05.16 |

|---|---|

| 디지털 포렌식 절차 (0) | 2022.05.16 |

| 디지털 포렌식 (0) | 2022.05.16 |

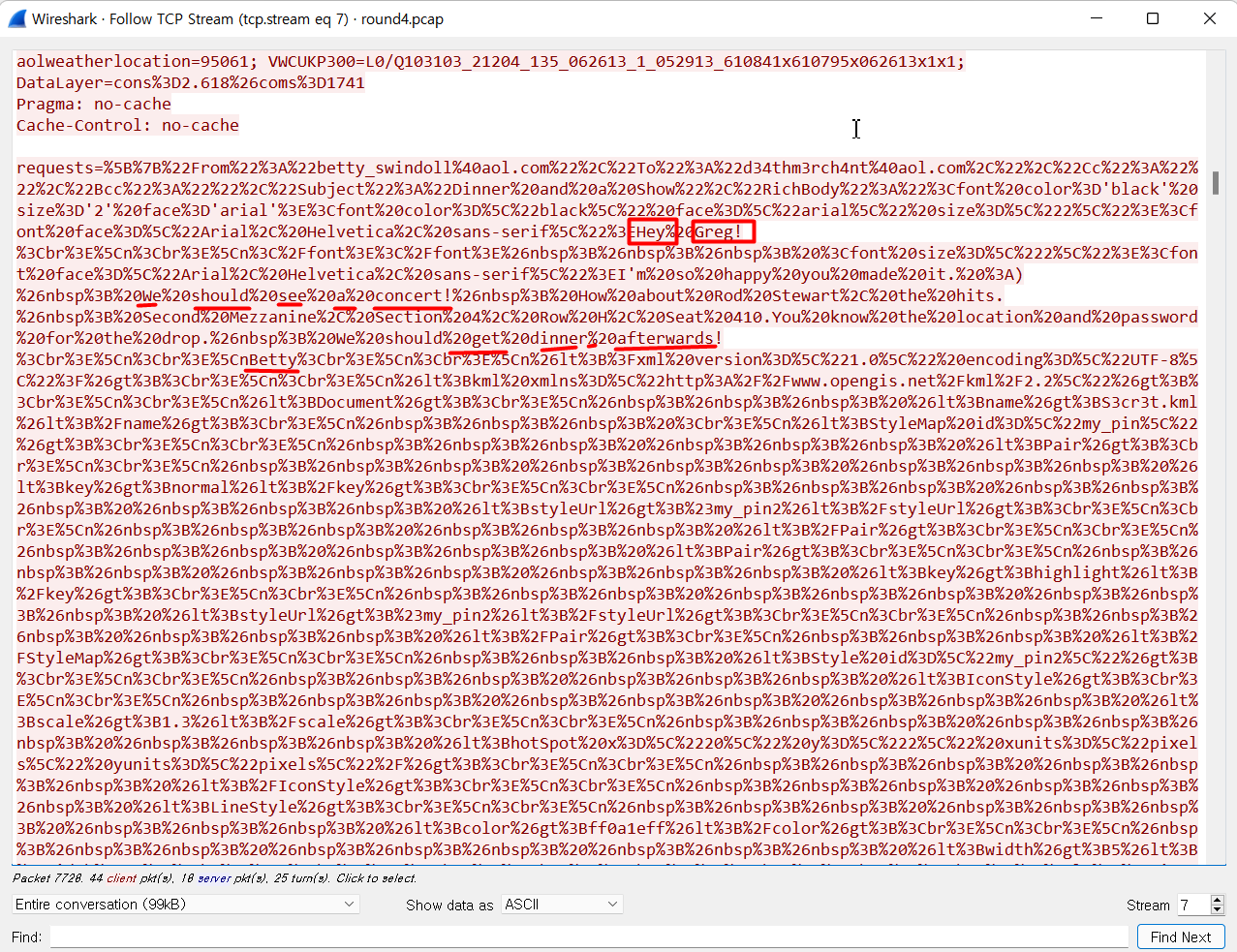

| [Network Forensic] DefCoN#21#8 (0) | 2021.12.01 |

| [Network Forensic] DefCoN#21#7 (0) | 2021.12.01 |