기초 정적 분석

대부분이 이를 악성코드라고 판단하고 있다.

이는 UPX로 패킹되어 있음을 알 수 있다.

upx -d 옵션을 사용해 언패킹해준다

pestudio는 정적 분석 도구로, 각 세션에서 blacklist에 등록된 기능, 문자열, API 등 모든게 파악 가능하다.

| [+]ADVAPI32.dll | 레지스트리 | RegDeleteKeyA RegCloseKey RegQueryValueEx RegSetValueEx RegDeleteValueA RegCreateKeyExA RegOpenKeyExA |

| 서비스 | CreateServiceA OpenServiceA QueryServiceConfigA CloseServiceHandle ChangeServiceConfigA ControlService StartServiceA OpenSCManagerA |

|

| [+]KERNEL32.dll | 일반 | GetLastError GlobalFree WaitForSingleObject GetTickCount GetModuleFileNameA LoadLibraryA : 라이브러리 강제 불러오기 GetShortPathNameA GetStartupInfoA LocalAlloc lstrcatA DeleteFileA CreateThread GetModuleHandleA FindFirstFileA CloseHandle GetEnvironmentVariableA GlobalAlloc GetCurrentThreadId SetLastError |

| 리소스 | FindResourceA SizeofResource LoadResource LockResource CreateFileA WriteFile |

|

| 패킹 | LoadLibraryExA GetProcAddress : 불러온 라이브러리로부터 API를 강제로 소환 |

|

| 파일 관리 | MoveFileExA GetFileSize SetFileAttributesA GetSystemDirectoryA FindNextFileA FindClose GetTempPathA CreateFileA WriteFile CreateFileMappingA UnmapViewOfFile MapViewOfFile CopyFileA |

|

| 디바이스 | DeviceIoControl GetLogicalDriveStringsA GetDriveTypeA |

|

| 스트링 | lstrlenA lstrcmpA lstrcpyA |

|

| [+]SHELL32.dll | ShellExecuteA | 지정된 파일에 대해 작업을 수행 |

| [+]USER32.dll | wsprintfA | 형식화 된 데이터를 지정된 버퍼에 씀 |

IAT를 보면 레지스트리 조작, 서비스 조작 등을 수행한다는 사실을 쉽게 파악할 수 있다.

또한 디바이스 드라이버, 디렉터리 관련 API를 많이 사용하는 것으로 보아 디렉터리 조작 등의 추가적인 수행이 있을 것으로 보이며, 리소스로부터 exe 파일을 드로핑하여 실행할 것으로도 추측할 수 있다.

파일 내부에는 CreateProcessA는 보이지 않는데 이런 추가적인 실행은 ShellExecureA를 통해서 할 것으로 추측된다.

기초 동적 분석

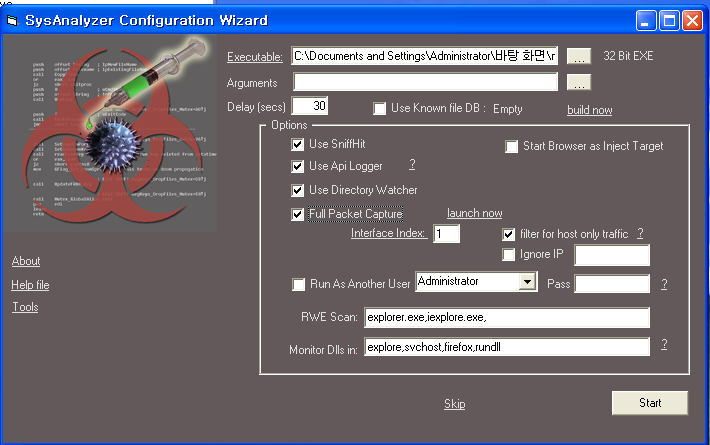

SysAnalysis 에 파일을 올리고 Start

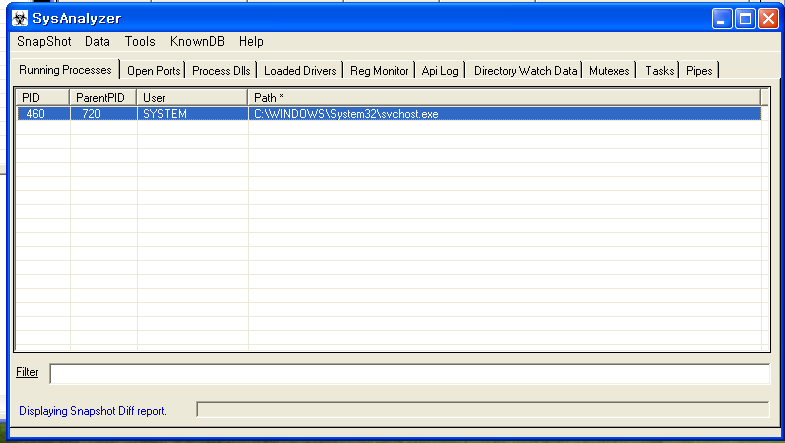

현재 실행중인 프로세스는 단 한개.

PPID 720 -> Hex 값으로 2D0

Logging을 살펴보면 기존 PID(2D0)와 hex 값(1CC)이 다른 것을 확인할 수 있고

svchost는 여기서 실행된 것이 아님을 알 수 있다.

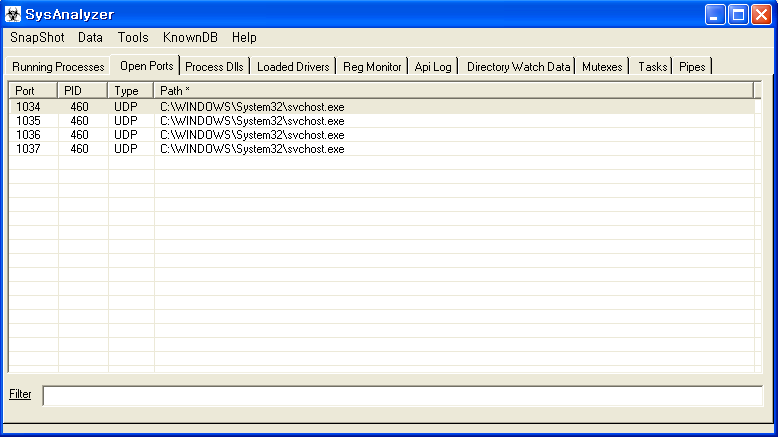

Open Ports를 보면 해당 프로세스가 4개의 포트를 열고 있다

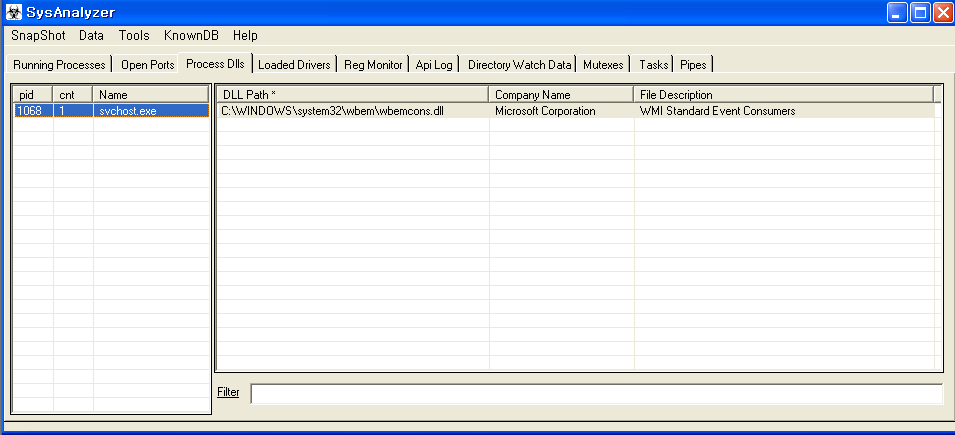

Process DLLs : dll이 실행될 때 scvhost.exe도 실행이 된다

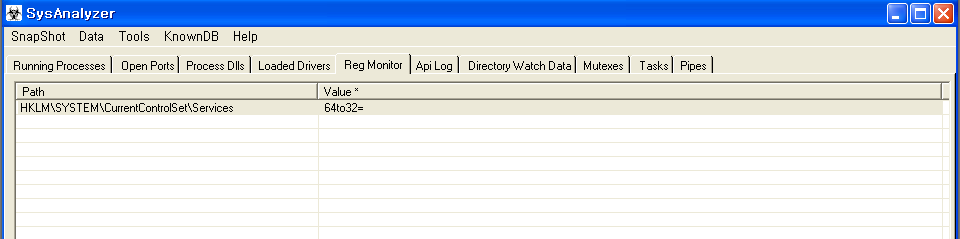

Reg Monitor : 레지스트리 값이 변경됐음

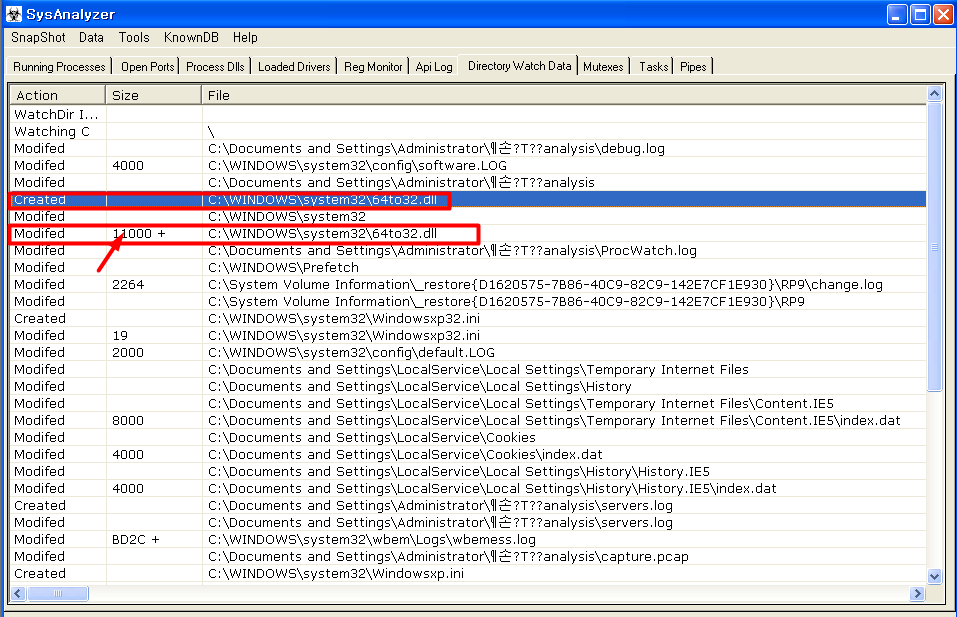

Directory Watch data : 레지스트리 값을 생성/변경함을 확인할 수 있음(용량이 크므로 dll이 아닐까 추정)

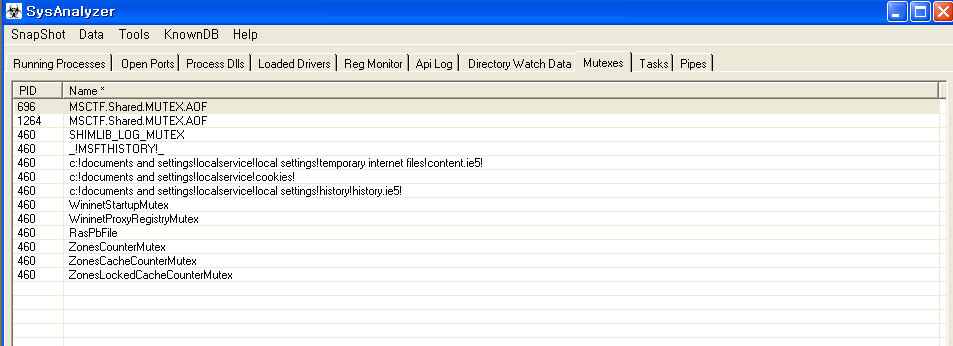

Mutex : PID에 해당하는 뮤텍스가 몇개 있지만 악성코드 인지 파악 불가

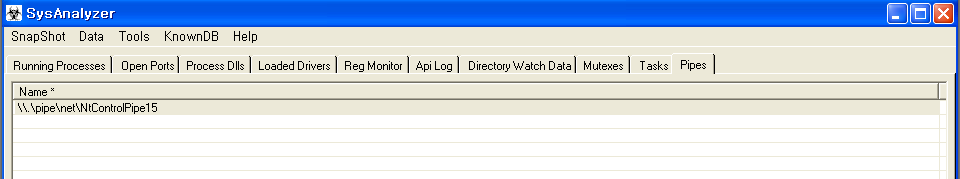

Pipes : 파이프 등록(net?뭐시기니까 인터넷 사용하는 것이 아닐지 추측)

SYSTEM 디렉토리에 64to32.dll을 만들어 서비스에 등록하고(scvhost.exe) 이 dll이 네트워크 파이프를 통해 통신을 한다.

'Study > Reversing' 카테고리의 다른 글

| Lena 7번 풀이/Rena's Reversing Tutorial 07 (0) | 2021.11.22 |

|---|---|

| Lena 6번 풀이/Rena's Reversing Tutorial 06 (0) | 2021.11.22 |

| Malware 프로그램 분석 1 (0) | 2021.11.16 |

| Lena 5번 풀이/Rena's Reversing Tutorial 05 (0) | 2021.11.10 |

| Lena 4번 풀이/Rena's Reversing Tutorial 04 (0) | 2021.11.10 |