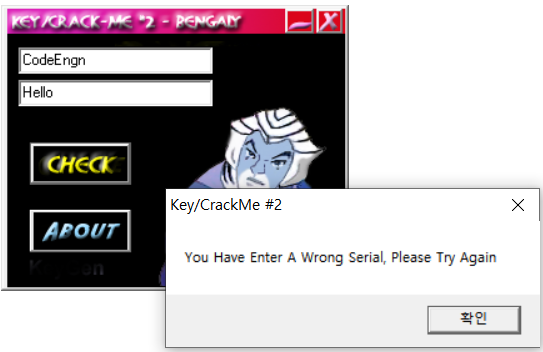

문제

문제

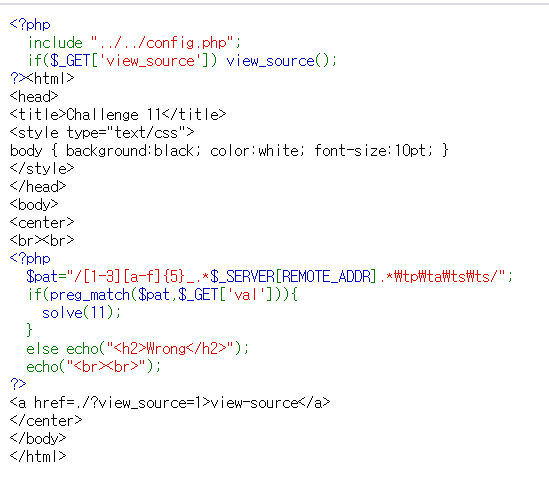

페이지 소스코드 확인

페이지 소스코드 확인

놀리고 있는 것 같다.

<script> 태그 내에 아래와 같은 문자가 있다.

゚ω゚ノ= /`m´)ノ ~┻━┻ //*´∇`*/ ['_']; o=(゚ー゚) =_=3; c=(゚Θ゚) =(゚ー゚)-(゚ー゚); (゚Д゚) =(゚Θ゚)= (o^_^o)/ (o^_^o);(゚Д゚)={゚Θ゚: '_' ,゚ω゚ノ : ((゚ω゚ノ==3) +'_') [゚Θ゚] ,゚ー゚ノ :(゚ω゚ノ+ '_')[o^_^o -(゚Θ゚)] ,゚Д゚ノ:((゚ー゚==3) +'_')[゚ー゚] }; (゚Д゚) [゚Θ゚] =((゚ω゚ノ==3) +'_') [c^_^o];(゚Д゚) ['c'] = ((゚Д゚)+'_') [ (゚ー゚)+(゚ー゚)-(゚Θ゚) ];(゚Д゚) ['o'] = ((゚Д゚)+'_') [゚Θ゚];(゚o゚)=(゚Д゚) ['c']+(゚Д゚) ['o']+(゚ω゚ノ +'_')[゚Θ゚]+ ((゚ω゚ノ==3)

자바스크립트가 난독화된 것 같다.

콘솔창에서 실행

콘솔창에서 실행

이를 콘솔창에서 그대로 복붙하여 실행해주었다.

이렇게 하면 오류가 나는데, 마지막 ( '_' );

이 부분을 그냥 ; 으로 고쳐서 입력하면 난독화 된 코드가 보인다.

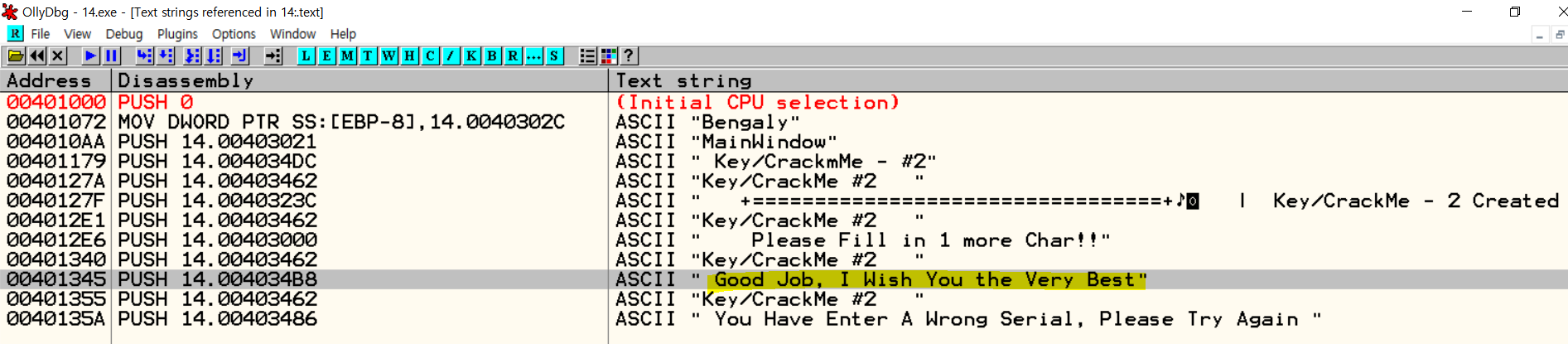

해석된 코드

해석된 코드

이를 더블클릭하여 함수를 확인해본다.

anonymous 함수

anonymous 함수

※ substr()

:: 파라미터로 입력받은 start index부터 length 길이만큼 string을 잘라내어 반환하는 함수

첫번째 글자의 index는 0에서 시작

※ indexOf()

:: 해당 문자열의 인덱스 값을 반환하는 함수

※ fromCharCode

:: 아스키코드 번호를 받아 문자열을 구성해주는 함수

※ charCodeAt

:: 주어진 인덱스에 대한 UTF-16(유니코드 문자 인코딩 방식의 하나)코드를 나타내는 0부터 65535 사이의 정수를 반환 /

문자열중 하나를 선택하여 아스키코드 번호로 변환해주는 함수

if(ck=="="+String.fromCharCode(enco_(240))+String.fromCharCode(enco_(220))+String.fromCharCode(enco_(232))+String.fromCharCode(enco_(192))+String.fromCharCode(enco_(226))+String.fromCharCode(enco_(200))+String.fromCharCode(enco_(204))+String.fromCharCode(enco_(222-2))+String.fromCharCode(enco_(198))+"~~~~~~"+String.fromCharCode(enco2)+String.fromCharCode(enco3)){

location.href="./"+ck.replace("=","")+".php";

만약 ck 가 어떤 값이라면 ./어떤 값.php로 페이지가 이동하는 것을 알 수 있다.

콘솔 창의 편리함을 알 수 있는 문제,,!

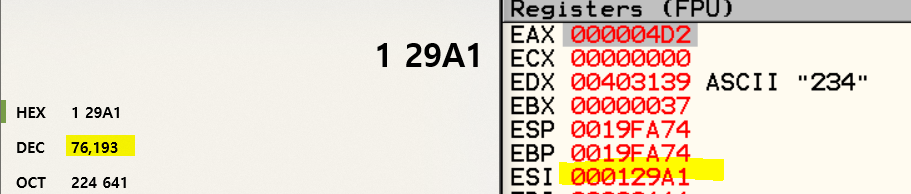

console 창에 함수를 입력한 후 문자열을 해석해본다.

console 창에 함수를 입력한 후 문자열을 해석해본다.

따라서 ck는 =youaregod~~~~~~~! 임을 알 수 있었다.

=를 NULL로 바꾼 후 URL 주소에 이를 입력해줬다.

성공

성공