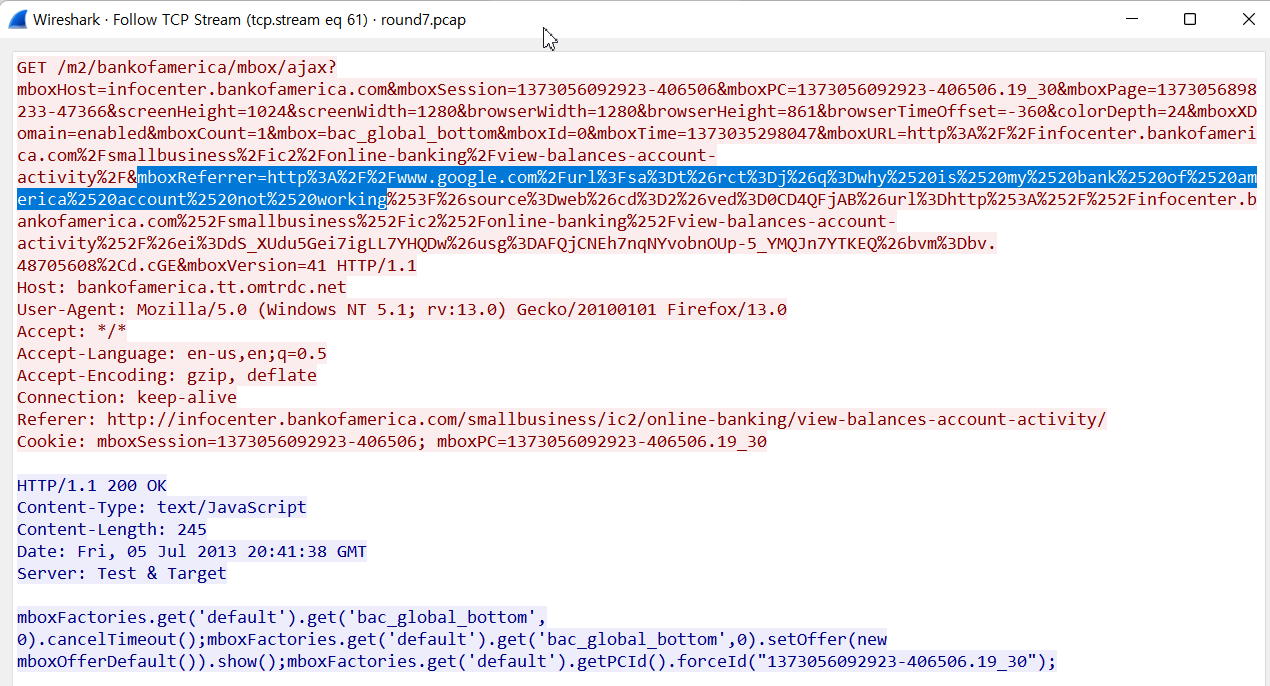

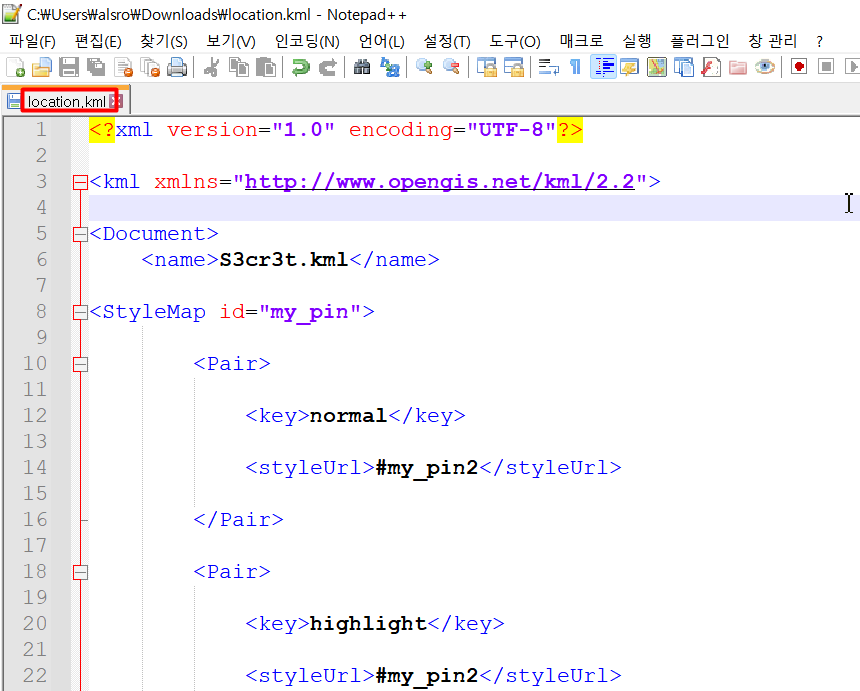

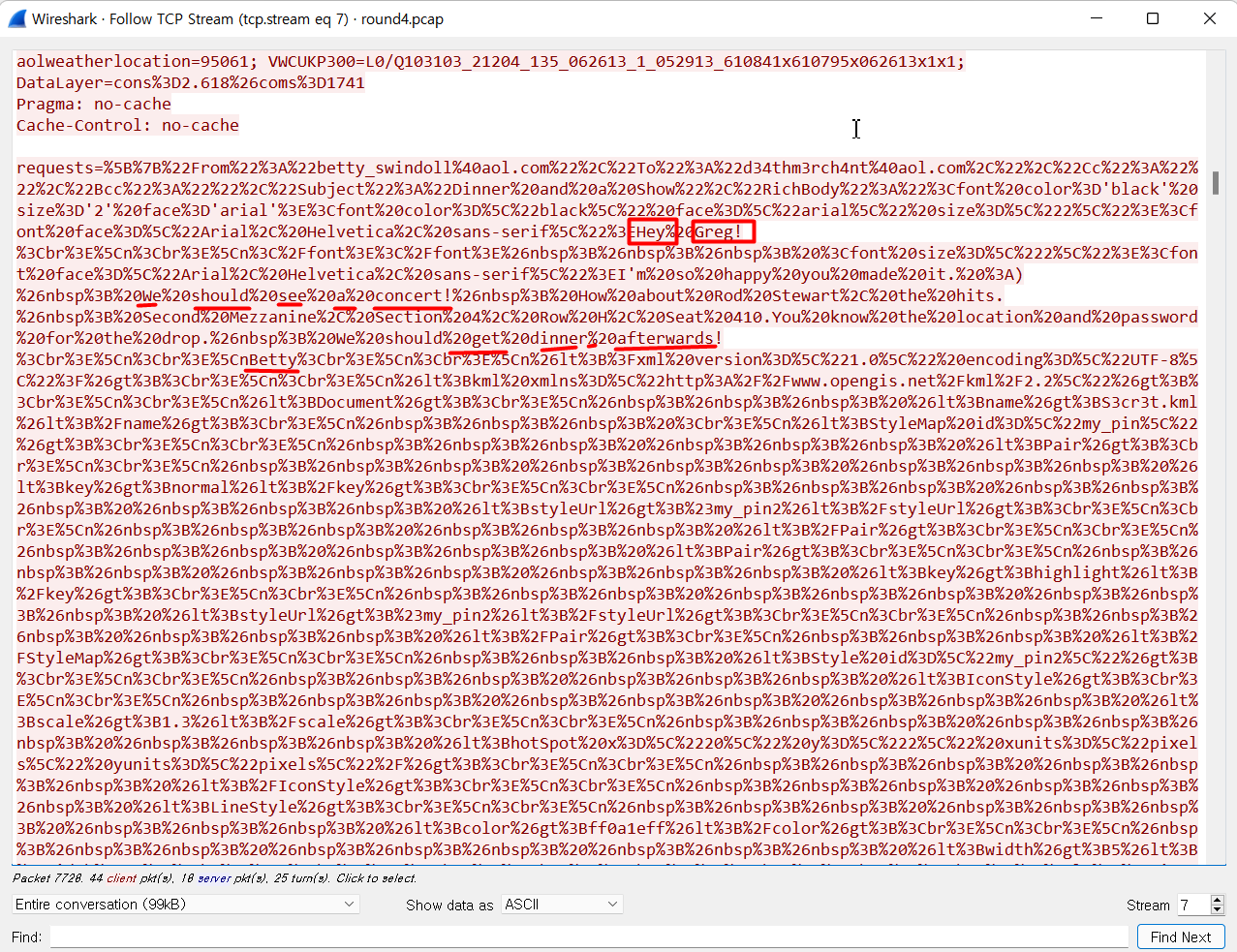

Wireshark로 열어보면

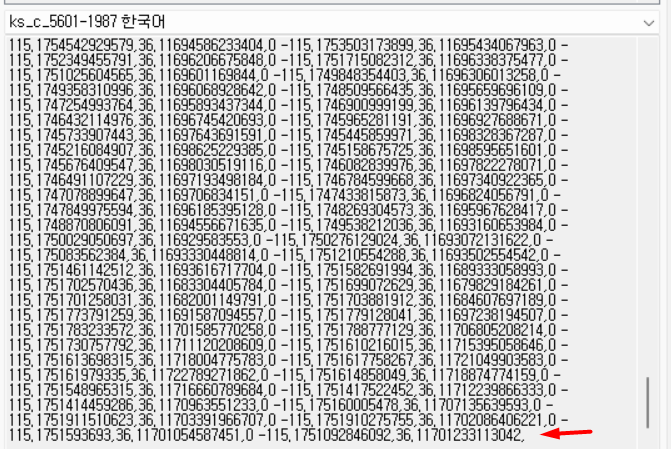

대부분의 패킷이 RTP 프로토콜을 이용하고 있었다.

RTP 프로토콜

ㅇ 인터넷상에서 다수의 종단 간에 비디오나 오디오 패킷의 실시간 전송을 지원하기 위해 표준화된 실시간 통신용 프로토콜

ㅇ 주요 용도 : VoIP, VoD, 인터넷 방송, 인터넷 영상회의 등

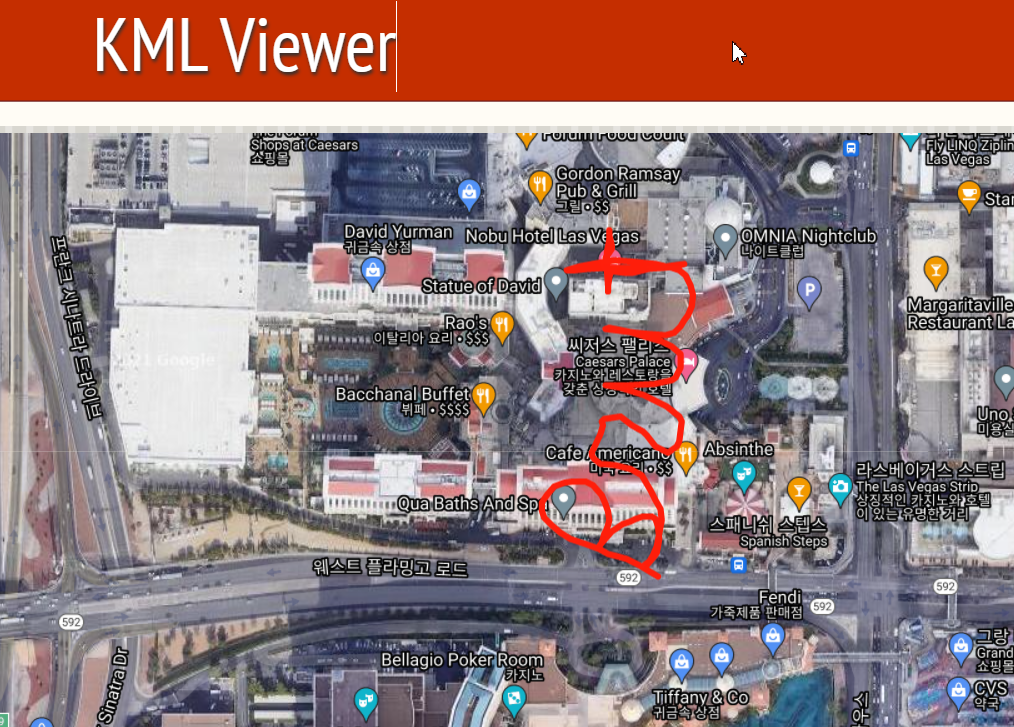

즉, 영상 혹은 음성 통화를 했고, 이에 대한 흔적이 남았다고 예상할 수 있다.

따라서 Wireshark의 Tenephony 기능을 이용했다.

Telephony : 전화와 관련된 게이터를 분석, 출력시켜주는 기능

[Telephony] - [RTP] -[STREAM Analysis]

Play Streams 버튼을 클릭하게 되면

해당 RTP 프로토콜 패킷에 해당하는 음성 데이터를 얻어 들을 수 있다.

두 명이 대화하는게 들렸다.(완전 신기)

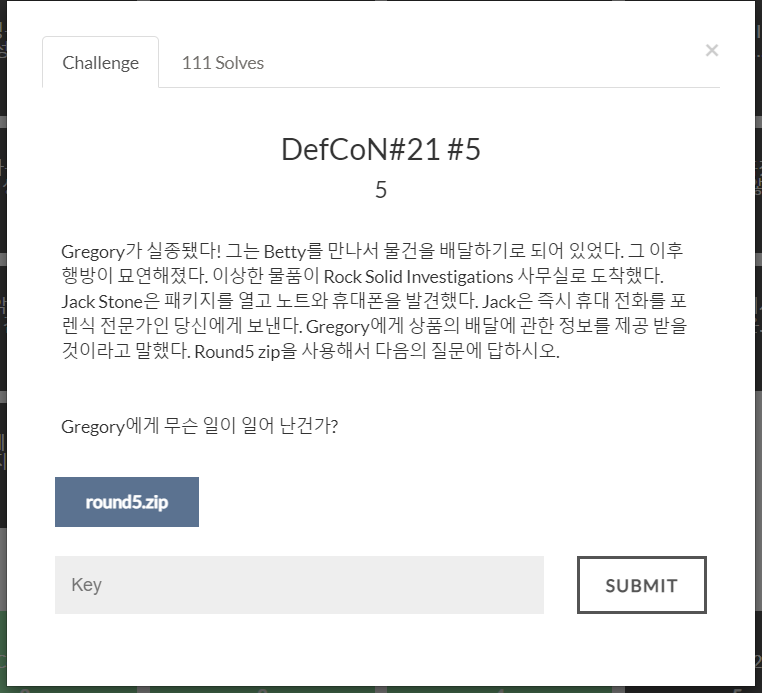

J : "Hi Victoria? I'm Jack Stone.."

V : "Yes..."

...

J : "I have bad news about Gregory.."

V : "I killed him!" (갑자기??)

RTP 프로토콜을 알게 되어 재밌는 문제였다!

'Study > Forensic' 카테고리의 다른 글

| 디지털 포렌식 절차 (0) | 2022.05.16 |

|---|---|

| 디지털 포렌식 (0) | 2022.05.16 |

| [Network Forensic] DefCoN#21#7 (0) | 2021.12.01 |

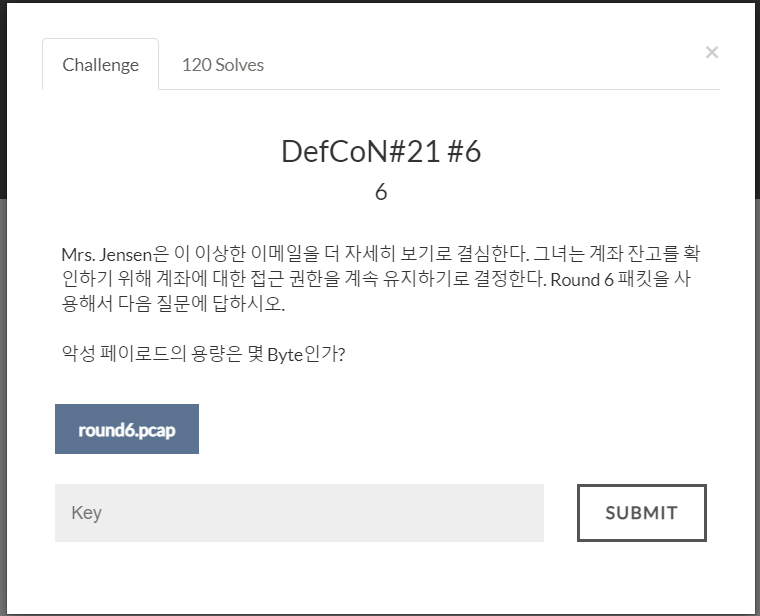

| [Network Forensic] DefCoN#21#6 (0) | 2021.11.29 |

| [Network Forensic] DefCoN#21#5 (0) | 2021.11.18 |