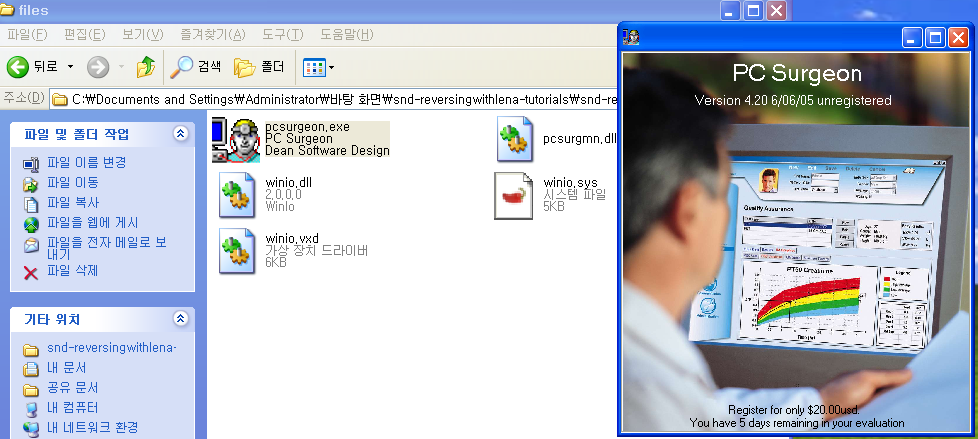

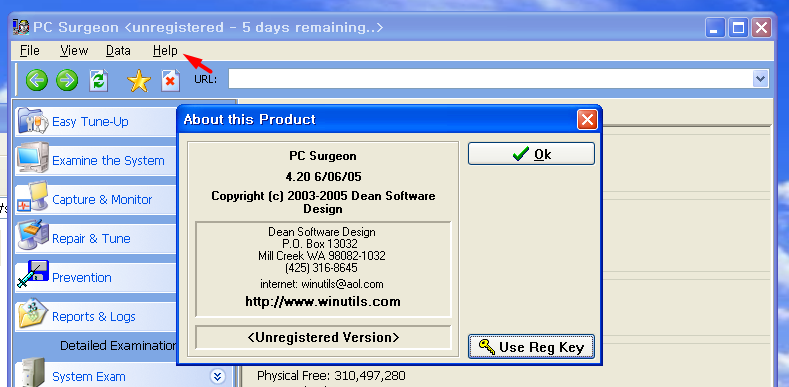

pcsurgeon 프로그램을 실행했더니

다양한 dll, 드라이버, 시스템 파일이 생겼으며

저런 창이 떴다.

Register for only $20.00 ~ / You have 5 days remaining~ 로 뜨는 것을 보아

"Register를 해야하는 문제" 혹은 "5일 이라는 제한을 없애는"게 목적이라고 생각했다.

Reg Key를 사용해서 Register 하는 것 같다.

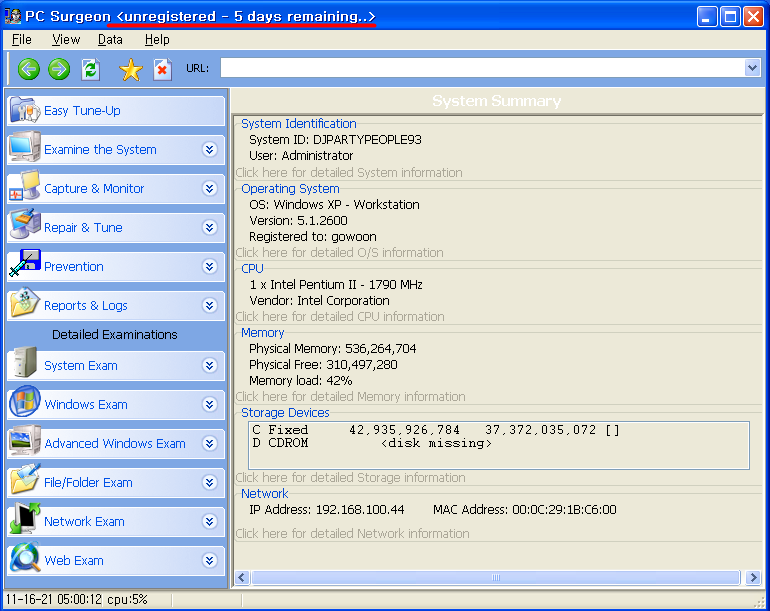

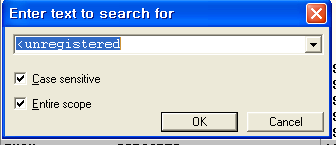

일단은 메인 화면 상단에서 <unregistered - 5 days remaining..>

문자열이 뜨는 것을 지워보겠다.

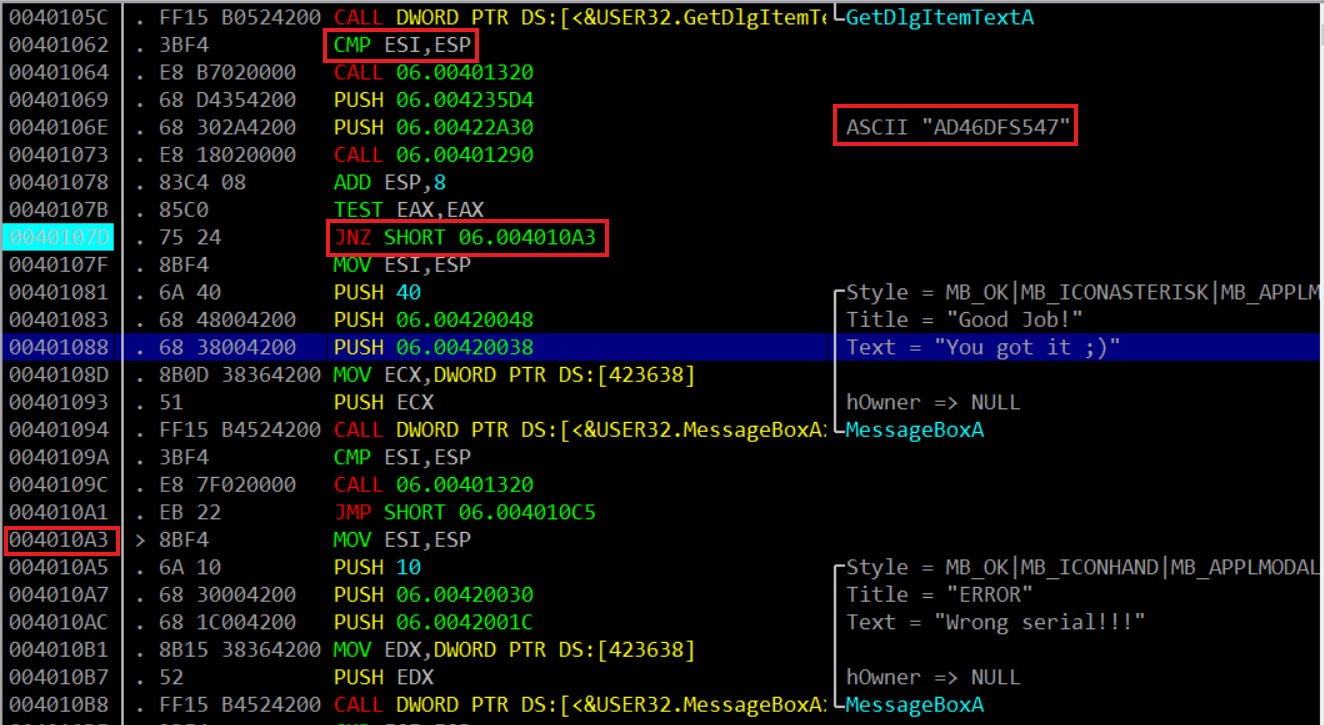

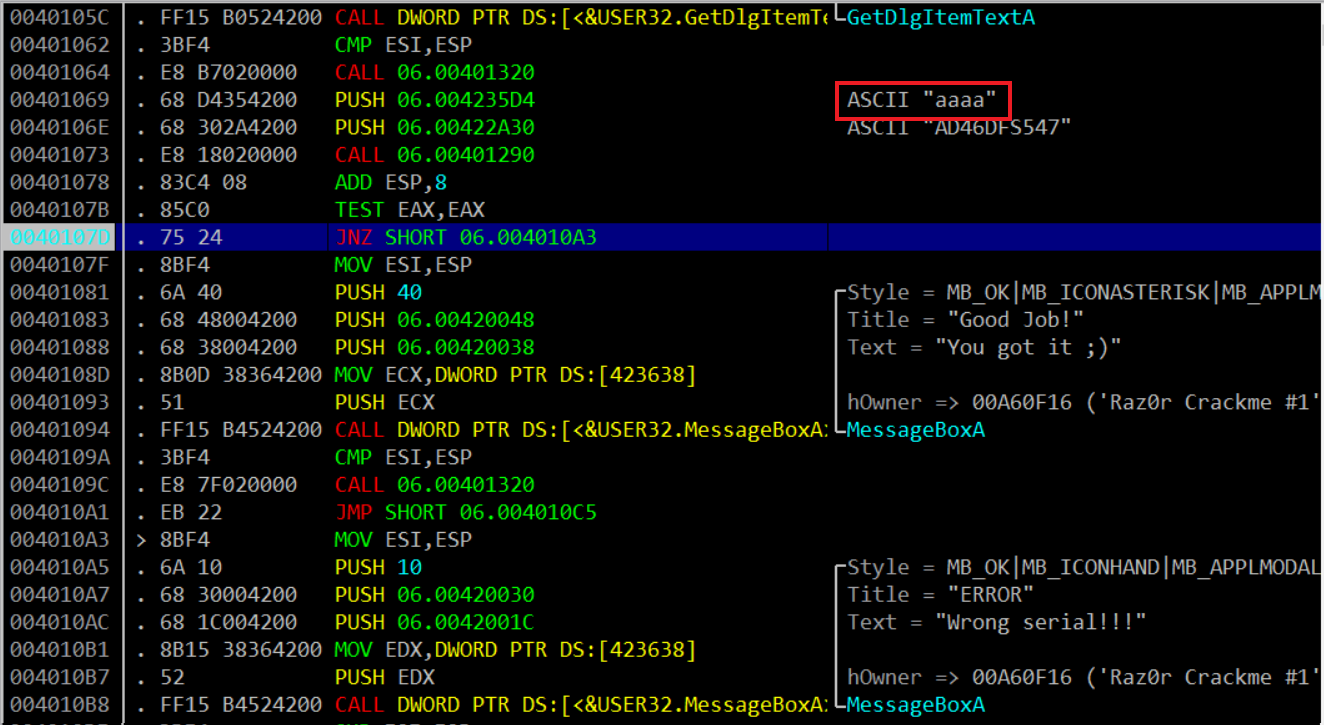

검색된 문자열에서 바로 위를 보니 분기문이 2개가 보인다.

일단 직접적으로 관련이 있어보이는 바로 위 분기문

( MOV ) [60F1DC] 주소에 저장된 값을 EAX에 레지스터에 저장한 후

( CMP ) ‘0’과 비교하여

( JNZ ) 분기문이 실행되는 것을 확인할 수 있다.

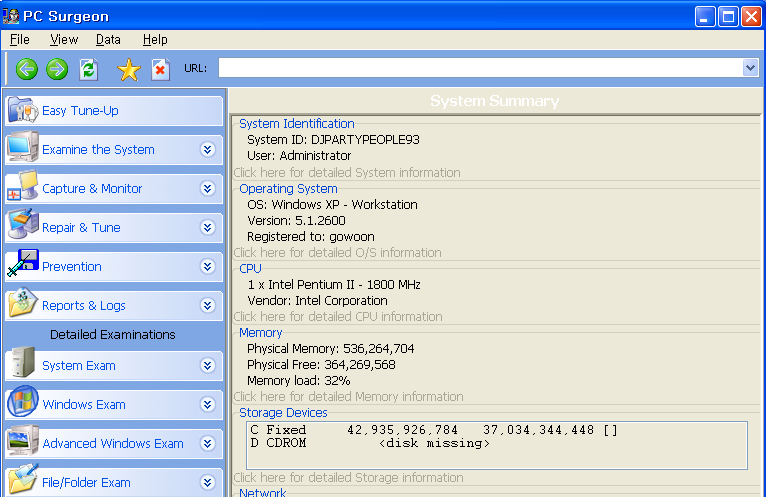

JNZ → JZ로 변경 후 새로운 실행파일로 저장

이를 실행하니 처음에 떴던 창도 안뜨고,

제목에 있던 <unregistered... 도 안뜬다!

하지만 여기서 끝이 아니지

[Help]-[About]

이 부분마저 바꿔주겠다.

Search for texts 로 해당 부분을 찾아가본다.

해당 기능이 실행되는 부분이다.

아까와 같은 패턴이다.

(MOV, CMP, JNZ)

[60EB8C]에 있는 값을 EAX에 넣어주고 0과 비교한 후 ZF가 거짓이면 점프한다.

"JNZ" 조건이 충족되지 않아 분기가 일어나지 않고 결국 “<Unregistered.." 문자열이 나타나게 된다.

그리고 밑에는 "Licensed Version" 문자열이 나타나는 것으로 보아

이곳으로 가줘야 한다.

이곳을 JMP로 바꿔주었더니

아래와 같이 Licensed Version이라고 잘 바뀌었고, Register Key를 입력하는 부분이 사라졌다!

'Study > Reversing' 카테고리의 다른 글

| Lena 8번 풀이/Rena's Reversing Tutorial 08 (1) | 2021.11.22 |

|---|---|

| Lena 7번 풀이/Rena's Reversing Tutorial 07 (0) | 2021.11.22 |

| Malware 프로그램 분석 2 (0) | 2021.11.17 |

| Malware 프로그램 분석 1 (0) | 2021.11.16 |

| Lena 5번 풀이/Rena's Reversing Tutorial 05 (0) | 2021.11.10 |