<Cloud 종류>

- IaaS(Infrastructure as a Service) : 상/하수도, 전기, 도로, 항만, 통신 / Network, Server Computer, Firewall, VPN

- PaaS(Platform as a Service) : 시장(거기에 가면 모든 물건을 구매할 수 있다) Amazon, 쿠팡 / OS 및 관련 프로그램 설치 (App Service, Azure SQL, VM with Visual Studio, Azure Container Instance(도커), Azure Kubernetes Service)

- SaaS(Software as a Service) : 음식, 장난감, 스포츠, 놀이공원, 핸드폰 / Application (DB, Spread Sheet, Document, 통신...) / Microsoft 365, ZOOM, EverNote

- CaaS(Code as a Service) : VM, Network, Firewall 하기 위해서 Code로 구축하기(DebOps) / GUI(Azure Portal) -> CLI(Azure PowerShell, Azure CLI) -> Template(ARM Template) -> Code(Terraform으로 작업을 하면 AWS, Azure, GCP 등등의 VM을 한 방에 생성할 수 있다(표준)) -> Ansible(VM 관리)

- DaaS(Desktop as a Service) : WDS(Windows Desktop Service ; AWS, Azure) 데스크톱을 빌림

** DevOps : Development & Operations(개발 및 운영). 개발자가 운영도 같이 해라

** Serverless Computing : Cloud에서 Kubernetes 운영, Azure의 App Service 등

<Azure 보안 기술>

Shared Responsibility Model

- 서비스를 어떻게 하느냐에 따라 신경 쓸 부분(책임)이 달라진다.

- IaaS > PaaS > SaaS 순으로 고객이 할 일이 줄어든다. 보안이 높아진다.

Azure Cloud Security Advantages

- 클라우드 사용 시 보안성이 매우 높다

Azure Hierarchy

- Management Group : 구독을 관리하는 그룹

- Management Group(이건 잘 안씀) > Subscription(그 계정을 위한 제품과 서비스를 준비함) > Resource Group(리소스를 논리적으로 묶어 관리함. 리소스끼리는 life cycle이 같음) > Resource

Azure Policy

- Resource에 Property를 적용(type, locations, tag, SKU 등)

- 먼저 조사 후 그 규정에 준수하고 있지 않은 Resource를 체크한다

- 장점 : 강제와 규정을 통한 확실한 관리 가능/범위 조정 가능

Azue Role-Based Access Control

- 특정 유저, 그룹에게 특정 자원 액세스 통제권 줌. "자원"에 대해서!!

- OWNER, Contributor, Reader 등

- Azure AD와 다른 수준임(AAD에서 유저에게 role 주는 경우. Azue Portal에 접속하게 하기 위해서. Global admin, Application admin 등)

** RBAC - 해당 자원에 대해 뭐할건지, 어떤 역할을 둘건지. Azure Resource에 대해 누가 접근할 수 있는지.

** Azure Policy - 자원을 만들 때 어떤 규칙을 꼭 준수해야 한다.

Built-in Roles for Azure Resources

- Owner : resource에 대한 모든 것 관리

- Contributor : resource 접근 통제 권한은 없고 owner와 같음

- Reader : 볼 수 있지만 수정 불가

- User Access Administrator 등등

Resource Locks

- Read-only, Delete 등을 못하게 막는 것

- 대상 : 구독, 리소스 그룹, 리소스

Azure Active Directory

Roles

- Global Administrator : 모든 관리 기능(Resource가 아니라 Azure AD에 대해서) > 가능하면 5명 이내로 지정하는 것을 추천

- Security Administrator : Microsoft 365 등에서 보안 관리

- Billing Administrator : 구독 관리, 서비스 상태 모니터링 등 관리

- Global Reader , Application Administrator , Application Developer; Azure Information Protection Administrator 등등

Azure AD Domain Service

- Azure VNet을 도메인으로 관리

- On-premise 상의 Active Directory와 통합

Azure AD Users

- 모든 사용자는 account를 가지고 있어야 함

- account는 인증과 권한에 사용

- Cloud indentities : Azure AD에만 있는 users

- Directory-syncronized identities : on-premises에 있는 users를 동기화

- Guest : Azure 바깥에 있는 users

Azure AD Groups

- users 모음(permission 주기 위한)

- Security Groups : 모든 멤버에게 한 번에 permission 주기

- Microsoft 365 groups : 이메일, 캘린더, files 등에 접근 가능한 그룹

- Types

- Assigned : 수동으로 추가

- Dynamic User : 사용자의 속성값을 보고 자동적으로 추가/삭제

- Dynamic Device(Security Group only) : 디바이스의 속성값을 보고 자동적으로 추가/삭제

Administrative Units in Azure AD

- 어떤 user, group에 특정 role을 부여하는 것

Passwordless

ex) Windows hello(생체인식), FIDO2 보안 키, Microsoft Authenticator 앱

- 보안성 강화 : 공격 위험 줄일 수 있음

- 사용자 환경 개선 : 어디서나 편리하게 데이터에 액세스

Azure AD Identity Protection

Risk Events - 각 탐지된 리스크가 risk event에 기록으로 남음

User Risk Policy

- user sign-in 할 때 적용됨

- 특정 조건(risk level)에 따라 달라짐

- access, block 설정

Multi-Factor Authentication

- 다단계 인증

1) Account lock : 인증이 안되면 잠궈버림

2) Block/Unblock : mfa 요청 사항 시 block/unblock

3) Fraud Alerts : 경고

Conditinal Access

- 상황에 따라 Allow, Require MFA, Block 로 Identity 보호

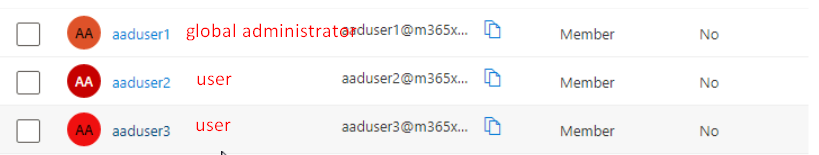

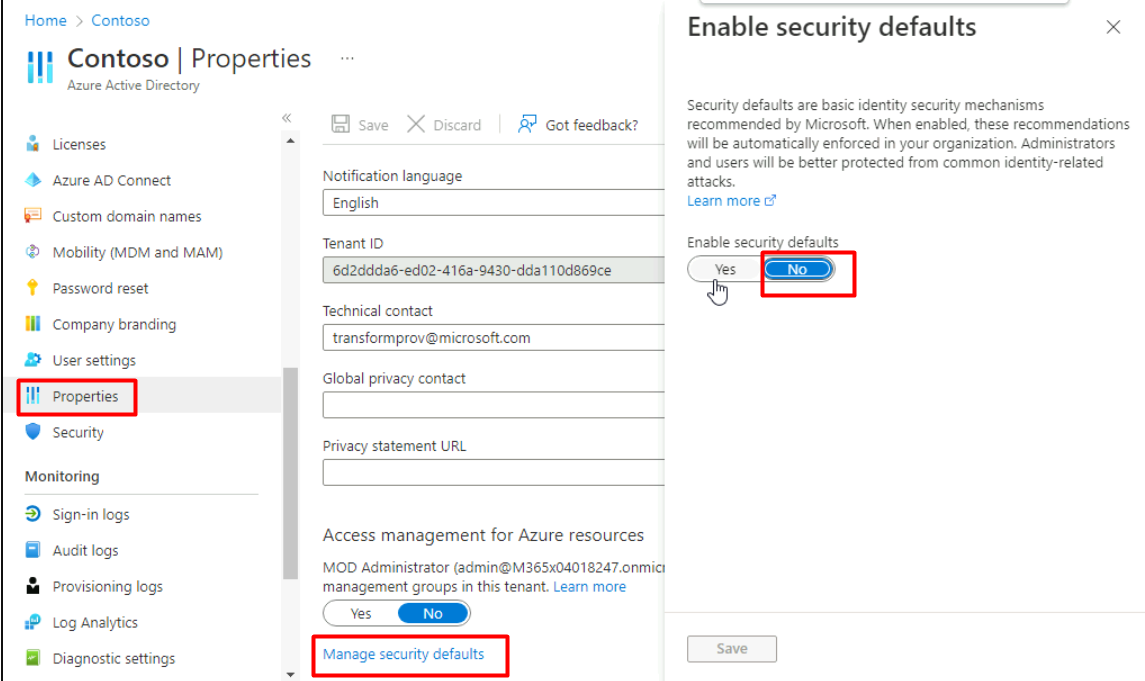

실습) MFA - Conditional Access - Identity Protection

1. Azure AD multi-factor authentication

2. Azure AD conditional access

3. Azure AD Identity Protection

Exercise 1: Implement Azure MFA

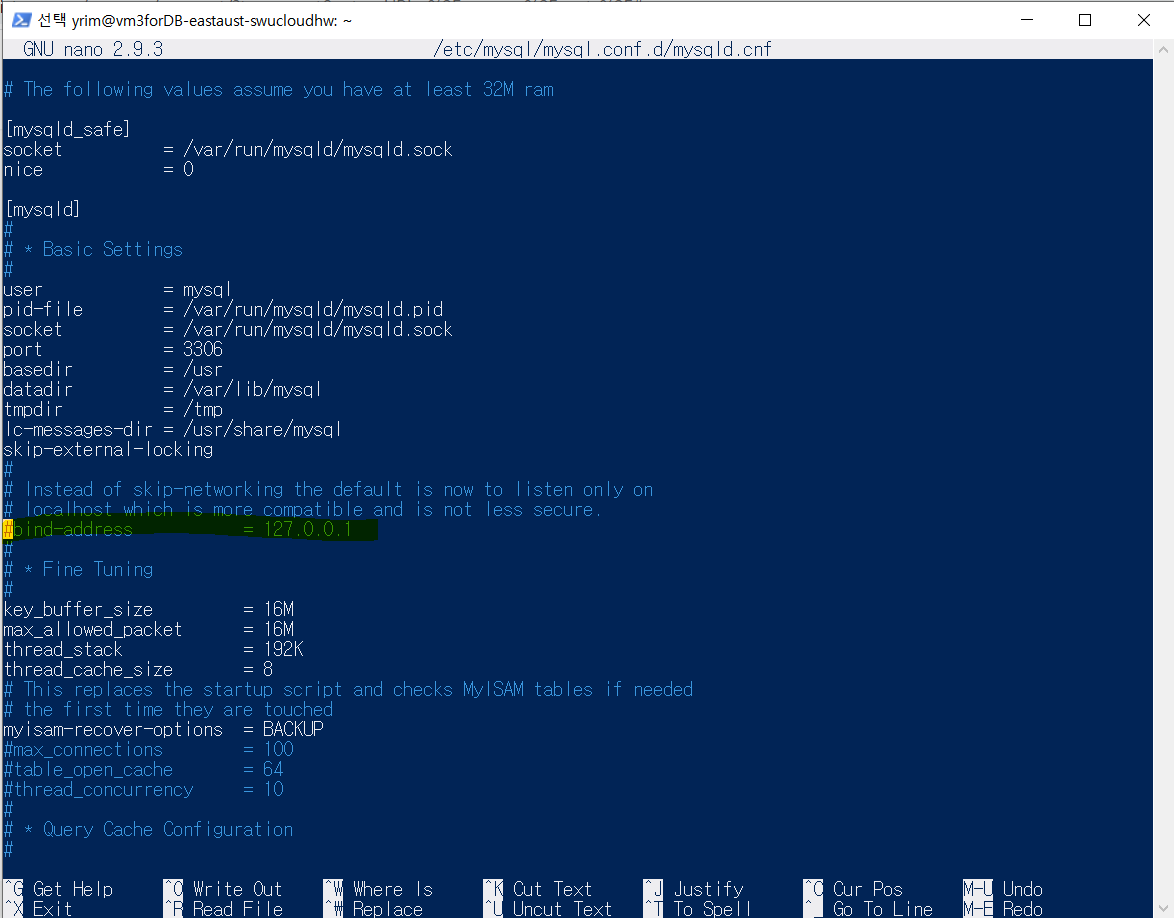

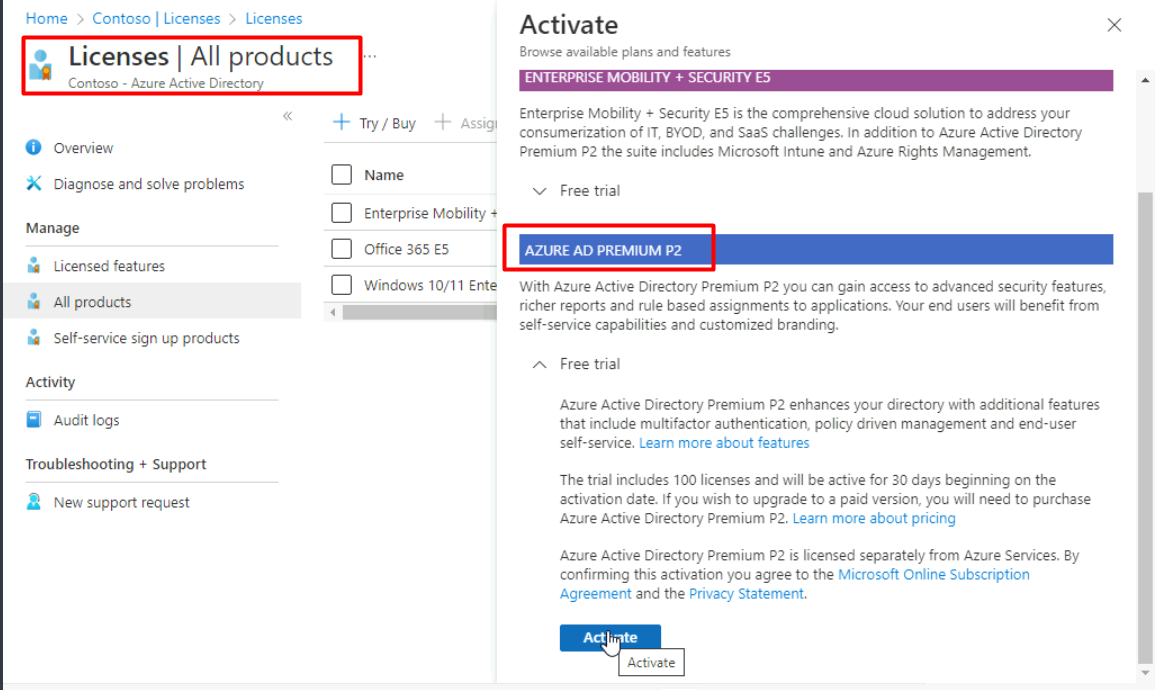

Task 1: Activate Azure AD Premium P2 trial

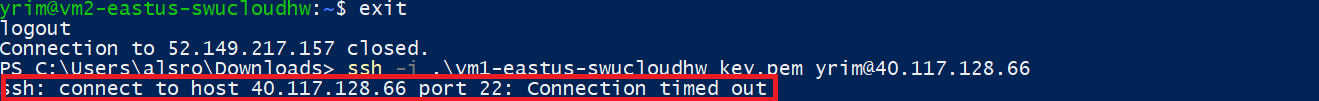

Task 2: Create Azure AD users and groups.

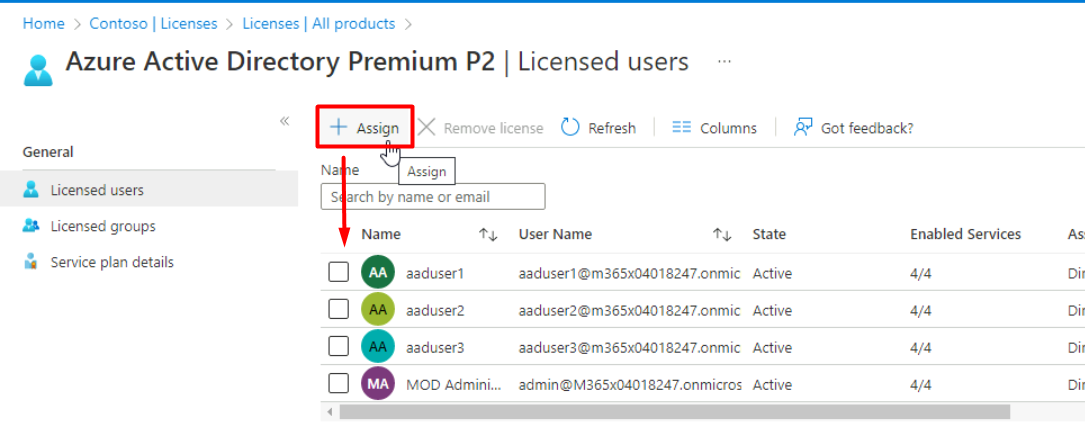

Task 3: Assign Azure AD Premium P2 licenses to Azure AD users

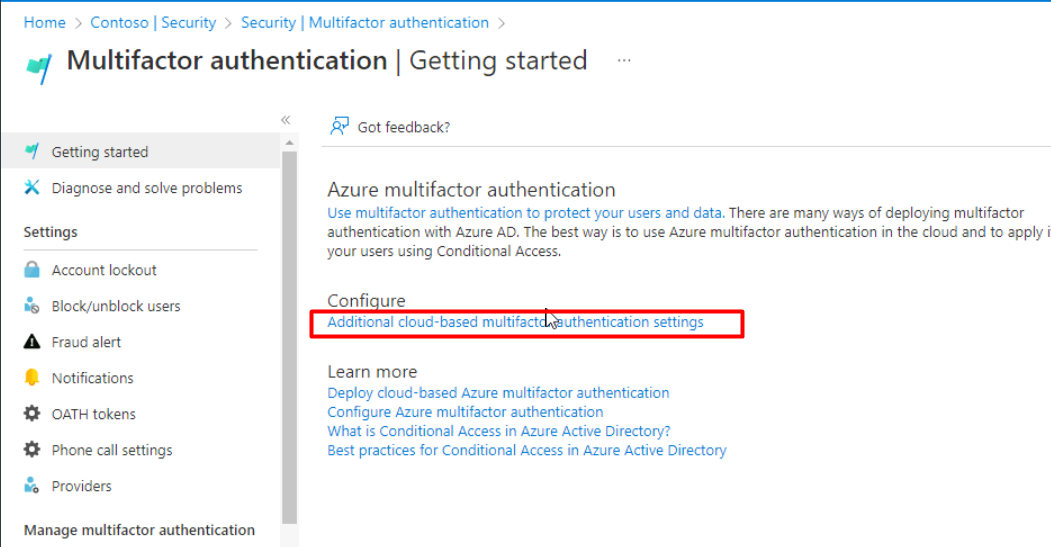

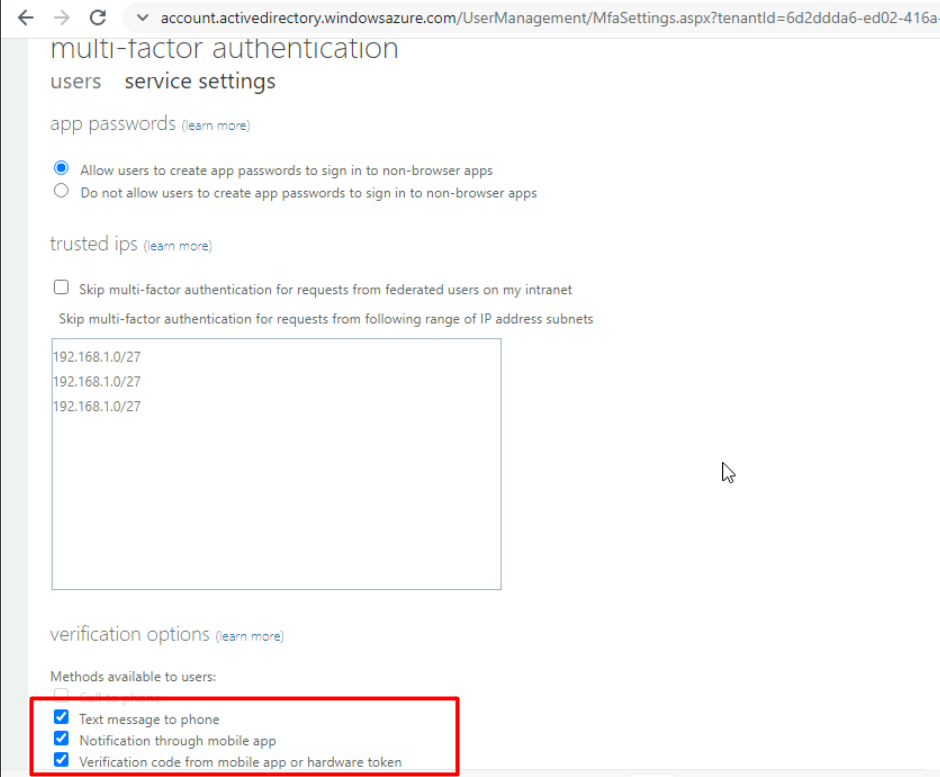

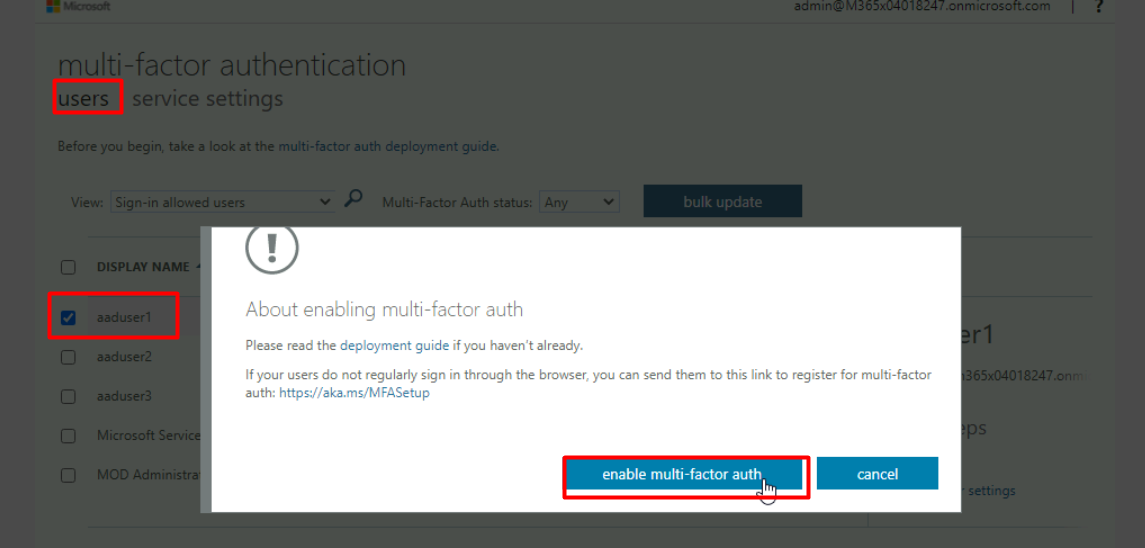

Task 4: Configure Azure MFA settings.

MFA - service settings 탭에선 검증 옵션을 선택할 수 있다.

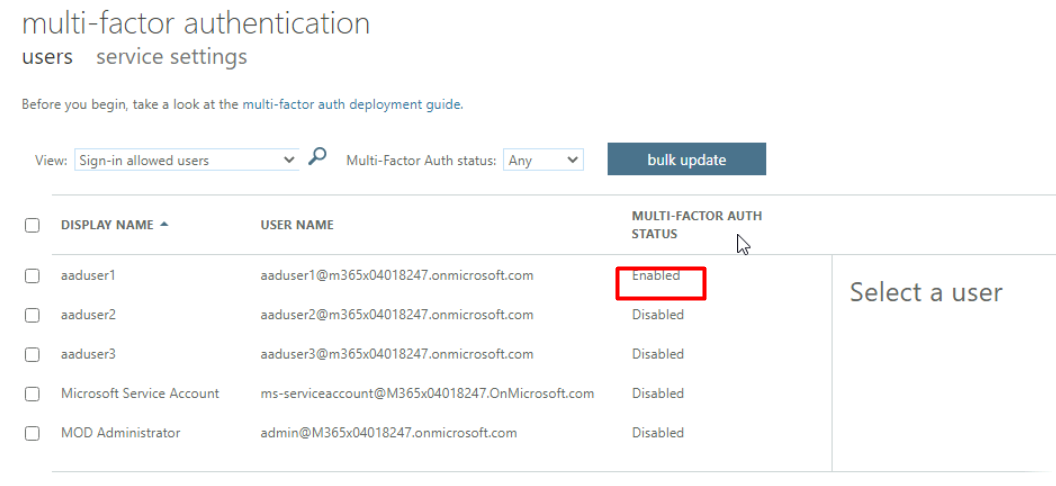

MFA - users 탭에서 aaduser1에 대해 Multi-factor을 Enable로 변경한다.

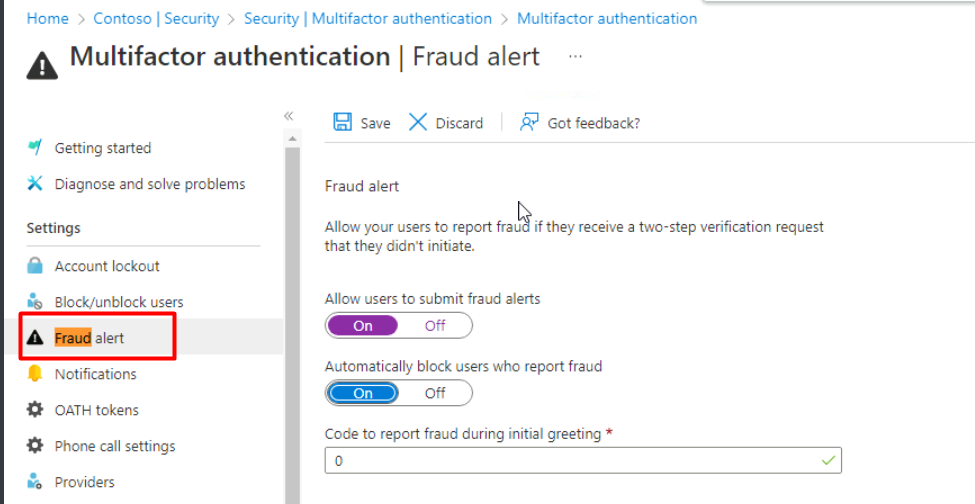

Fraud alert 창에선 여러 옵션을 선택할 수 있다.

- 사용자의 이상 행위를 제출하도록 허용/불허

- 이상 행위 보고하는 사용자 자동 차단 허용/불허

- 이상 행위 신고코드 설정

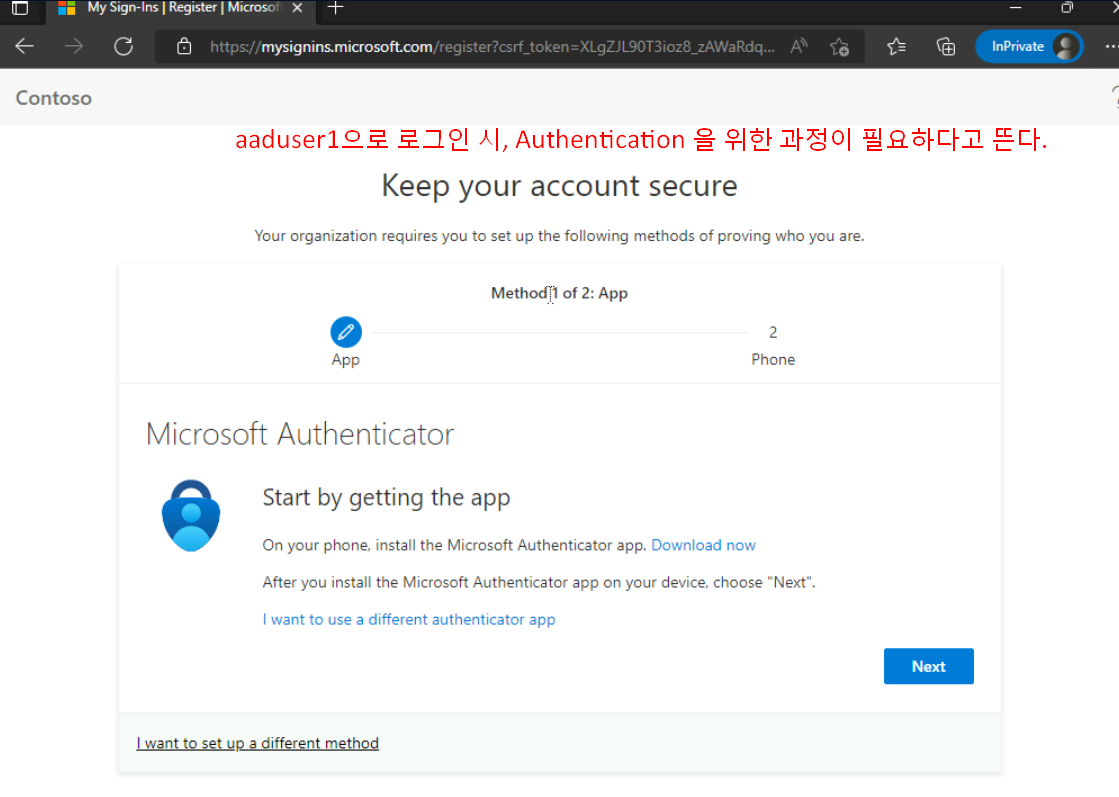

Task 5: Validate MFA configuration

하단에 I want to set up a different method 탭을 사용하면, phone, email 등으로 인증이 가능하다.

Exercise 2: Implement Azure AD Conditional Access Policies

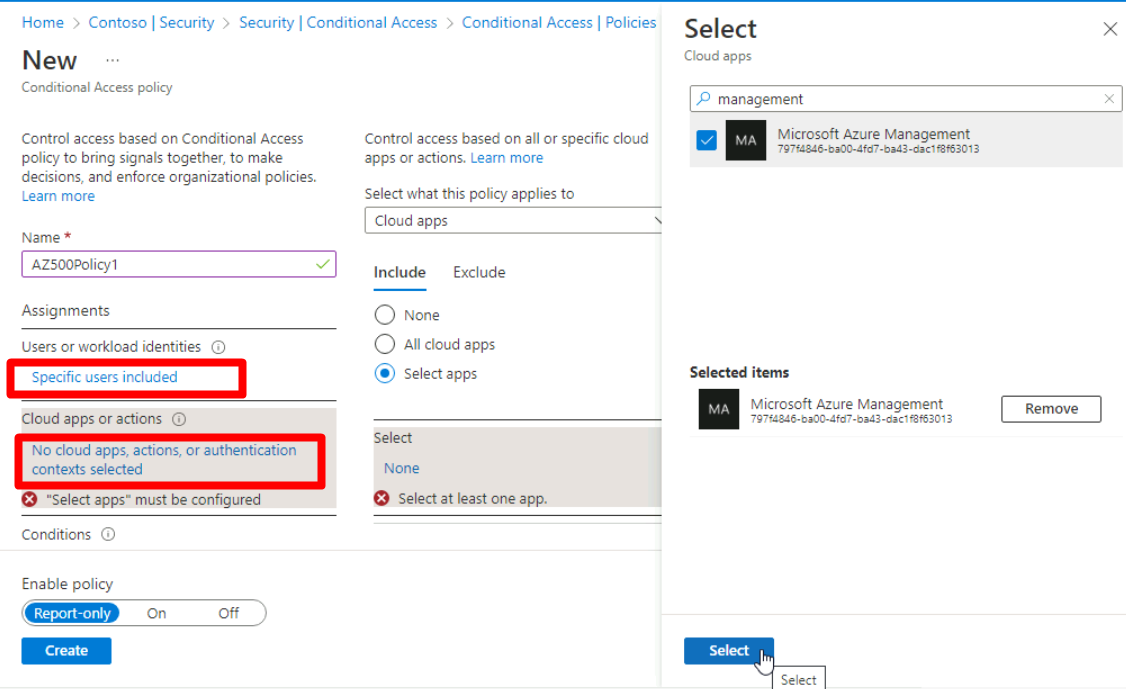

Task 1 - Configure a conditional access policy

사용자 선택 칸에서 aaduser2를 선택한다.

클라우드 앱 선택 칸에서는 Microsoft Azure Management를 선택한다.

Muti-Factor Authentication 필요 확인란을 선택하여 On을 선택한다.

각 설정을 마친 뒤 가장 마지막 옵션 Enable policy 를 On으로 설정한 후 create를 마친다.

Task 2 - Test the conditional access policy.

그리고 나서 aaduser2로 로그인하면 aaduser1과 같이 다중 인증을 요구하는 창이 뜬다.

Exercise 3: Implement Azure AD Identity Protection

Task 1: Enable Azure AD Identity Protection

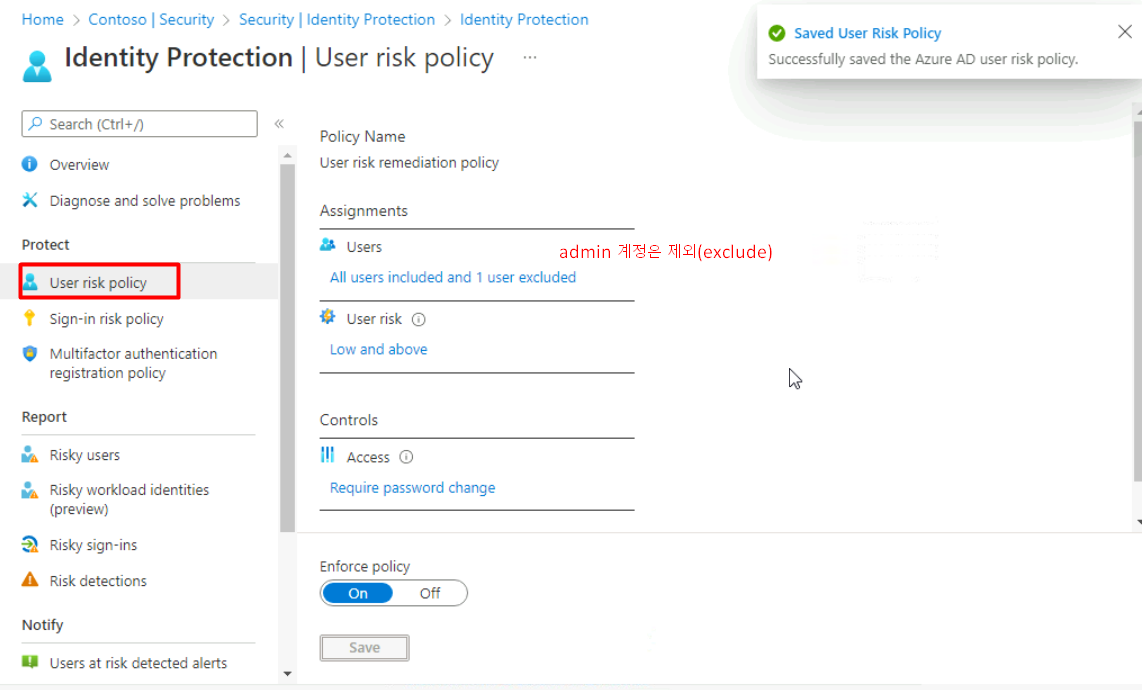

Task 2: Configure a user risk policy

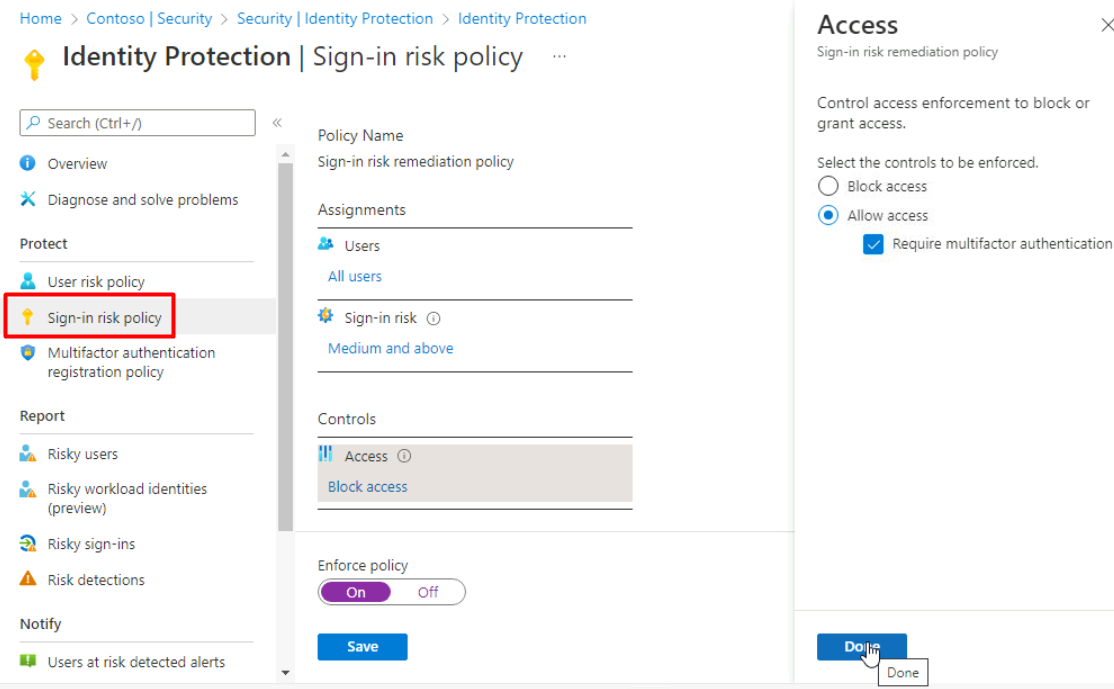

Task 3: Configure sign-in risk policy

Task 4: Simulate risk events against the Azure AD Identity Protection policies

ⓐ InPrivate Internet Explorer 창에서 https://www.torproject.org/projects/torbrowser.html.en Windows 버전을 다운로드하여 설치한다.

Tor은 'The Onion Router'의 약칭이다. 네트워크 우회와 익명화를 위해 사용하는 툴 중 하나며, 딥 웹과 다크 웹에 이용되는 소프트웨어이다.

ⓑ 설치가 완료되면 ToR 브라우저를 시작하고 초기 페이지의 Connect 옵션을 사용한 후 Application Access Panel(https://myapps.microsoft.com)을 찾는다.

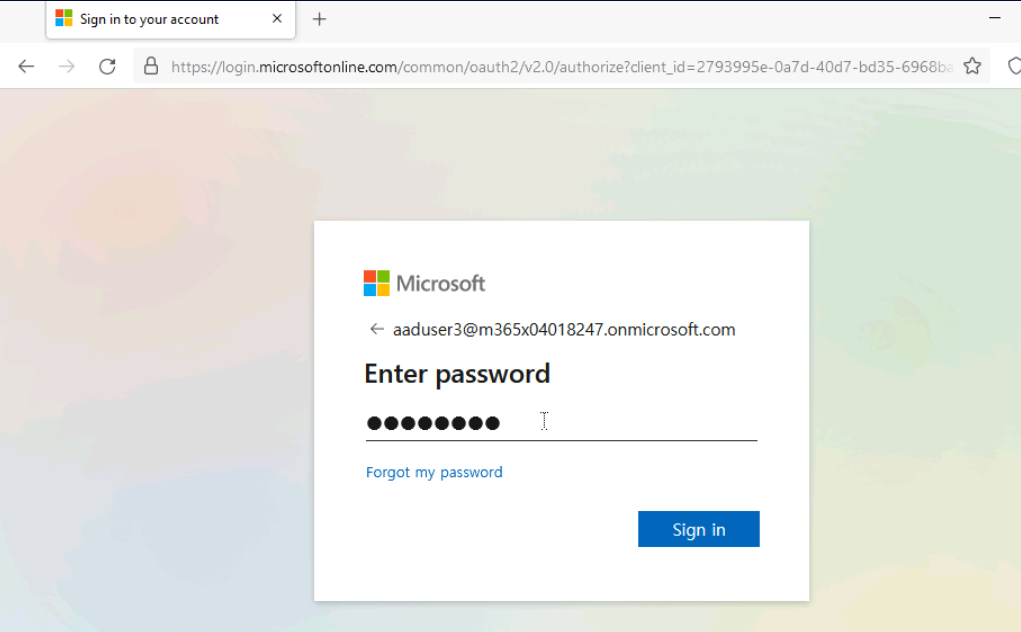

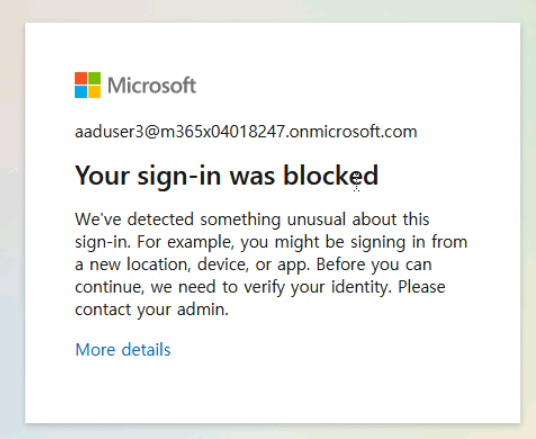

ⓒ 먼저, aaduser3계정으로 로그인을 시도한다.

※ "로그인이 차단되었습니다"라는 메시지가 표시된다. ToR Browser 사용과 관련된 로그인 위험 증가를 고려해 block 했으며 aaduser3이 MFA로 구성되어 있지 않기 때문이다.

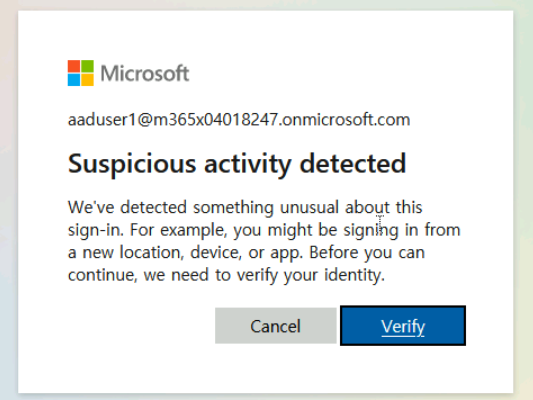

ⓓ aduser1 계정으로 로그인한다.

※ 이번에는 의심스러운 활동 탐지 메시지가 표시된다. 이 계정은 MFA로 구성되었으므로 다중 인증을 시도한다.

ⓔ 확인을 완료하고 성공적으로 로그인했는지 확인한다.

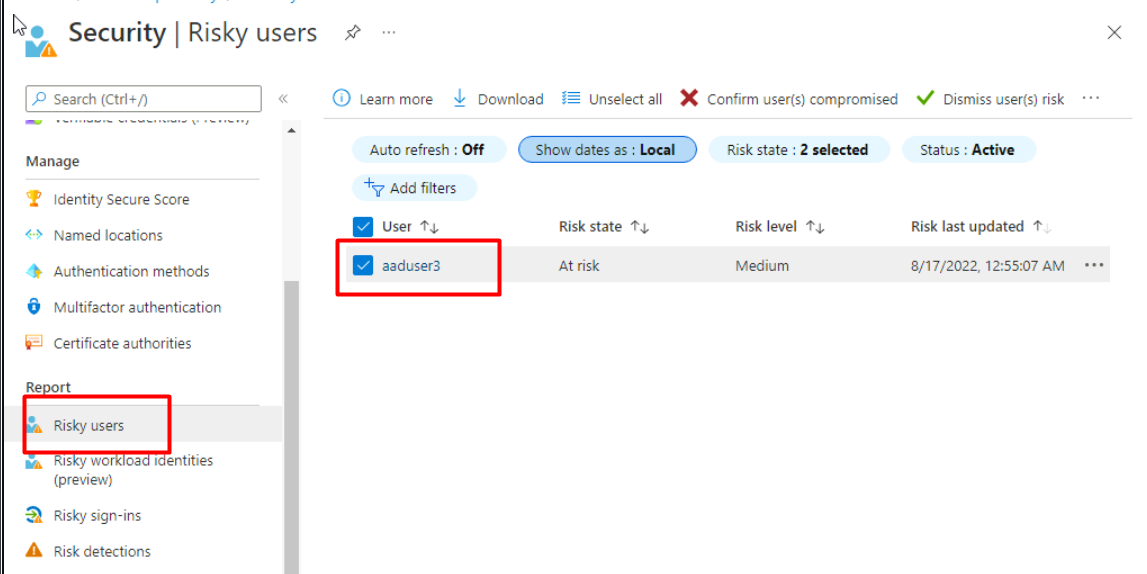

Task 5: Review the Azure AD Identity Protection reports

Security 탭에서 위험한 사용자 관리, 위험 탐지 등과 관련된 정보를 볼 수도 있다.

'Study > Cloud' 카테고리의 다른 글

| AZ500 (Implement Platform Protection) (0) | 2022.08.18 |

|---|---|

| AZ500 (Hybrid Identity) (0) | 2022.08.18 |

| AZ104 (NAT) (0) | 2022.08.12 |

| AZ104 (Container, Kubernetes) (0) | 2022.08.12 |

| AZ104 (App Services) (0) | 2022.08.12 |