<디스크 포렌식>

디스크, USB 등 보조저장매체에 기록된 증거를 수집.분석하는 기술과 절차

=> 디지털 포렌식의 출발점

$ 분석 기술 : 출력, 복사, 이미징, 하드카피, 저장매체 압수 등 5가지 방법으로 수집 / 윈도우 아티팩트 분석

$ 한계 : 대용량화 / RAID / SSD / Virtualization / Encryption

<모바일 포렌식>

스마트폰, 태블릿 PC 등 모바일기기 분석

=> 소유자와 행동반경 일치, 통화내역, 문자, 이메일, 사진, 연락처, GPS, IMEI 등 증거 보고

(IMEI : 단말기고유식별번호, International Mobile Equipment Identity)

1. H/W 이용

- JTAG 방식

(PCB의 JTAG 포트에 연결하여 JTAG 에뮬레이터를 통해 플래시 메모리의 모든 영역의 데이터를 덤프하는 기법)

PCB: Printed Circuit Board

- 플래시 메모리 분리 방식

(직접 메모리에 접근하는 방법으로 기기에 내장되어 있는 플래시 메모리를 직접 물리적으로 추출하고 메모리 리더기를 통해 데이터를 획득하는 방식, Chip-off 방식)

2. S/W 이용

- 부트로더 변경 방식

(스마트폰이 부팅을 하는데 사용되는 부트로더를 변경하여 데이터를 획득하는 방식)

- 맞춤형 복구 사용 방식

(순정 복구 대신 설치하여 맞춤형 복구의 'Install Zip' 기능을 통해 특정 코드나 프로그램을 기기에 설치하여 관리자 권한을 획득하고, ADB shell에서 dd 명령어를 통해 데이터를 획득하는 방식)

- 커널 변경 방식

(스마트기기의 커널을 관리자 권한을 갖는 커널로 교체(플래싱)하여 관리자 권한을 획득한 후 플래시 메모리 데이터를 복제하는 방식)

- 펌웨어 업데이트 프로토콜 방식

(역공학 방법을 이용하여 부트로더의 플래시 메모리 읽기 명령어를 알아내고 해당 명령어 코드를 통해 플래시 메모리에 직접 접근하여 데이터를 획득하는 방식으로 제조사의 펌웨어 업데이트 프로토콜을 이용한 방식)

<메모리 포렌식 = 라이브 포렌식>★★★

메모리의 덤프파일(Dump File)에서 정보를 추출, 획득, 분석하는 기술과 절차

=> 침해사고 대응 이슈가 본격화되면서 중요 기법으로 부각

- 디스크에 파일을 남기지 않고 메모리에서만 작동하는 파일리스(Fileless)와 SSL(Secure Sockets Layer)을 이용하여 암호통신하는 악성코드 분석에 필요

$ 분석 기술 : 소프트웨어 이용(Live RAM Capture, CaptureGUARD) / 콜드부트 : 컴퓨터를 강제 종료하면 메모리에 저장된 데이터가 약 10분에 걸쳐 조금씩 소멸되는 특징을 이용하여 전원 강제종료 뒤 액화질소로 급속 냉각시켜 데이터 획득

$ 한계 : 메모리 데이터의 계속된 변경 등

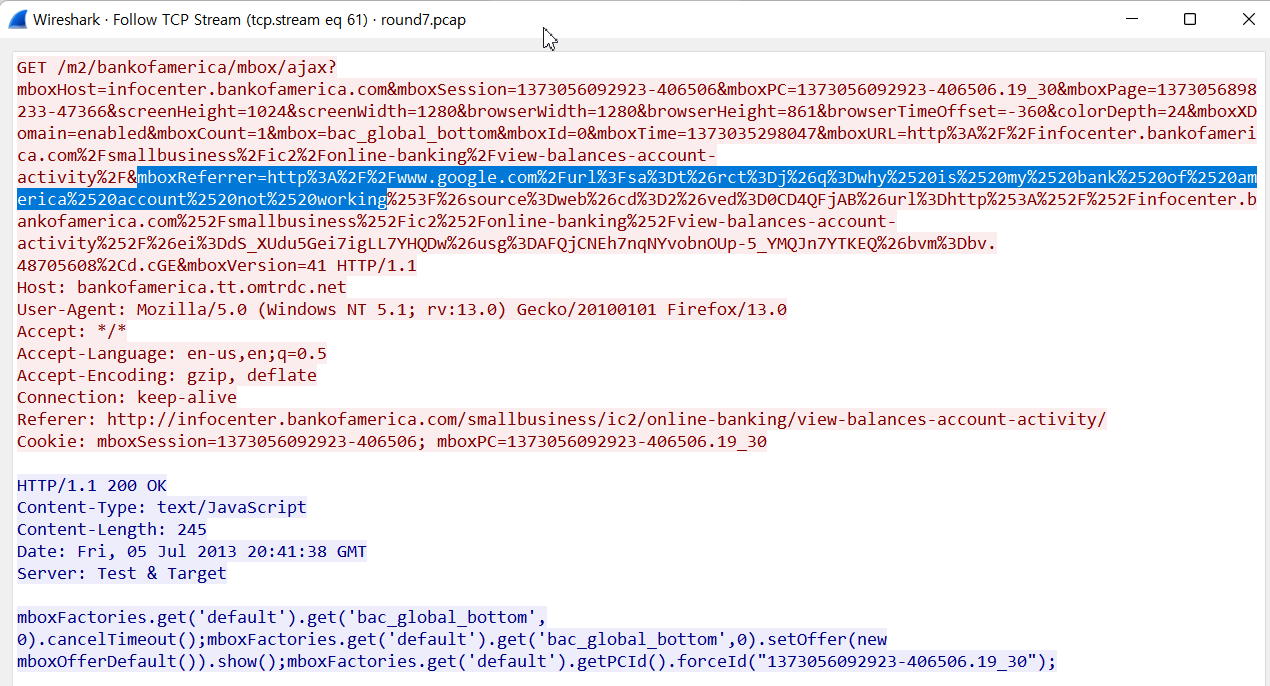

<네트워크 포렌식>

네트워크의 피해를 확인하고, 공격을 저지하거나 공격자를 확인해 나가는 과정

=> 침해사고 대응과도 관련, 국가.공공기관 ,민간기업 등 시스템을 운영하는 모든 기관.업체에서 사용

$ 분석 기술 : 침해사고 발생 시 방화벽, 침임탐지시스템, 라우터, 웹서버, DB 등에서 접속기록 확보 / 심층패킷(Deep Packet Inspection, DPI) 수집 및 분석 등

- 패킷 자체를 가로채 컴퓨터에 임시저장한 후 실시간 분석

- 패킷을 복사하여 저장한 후 사후적으로 분석

방법?

1. 허빙 아웃(Hubbing Out)

2. 포트 미러링(Port Mirroring) : 스위치 스팬(Switched Port Analyzer)

3. 라우터, 방화벽 등 보안 장비의 포트 미러링 이용

4. 네트워크 TAP(Test Access Port) 장비 활용 등

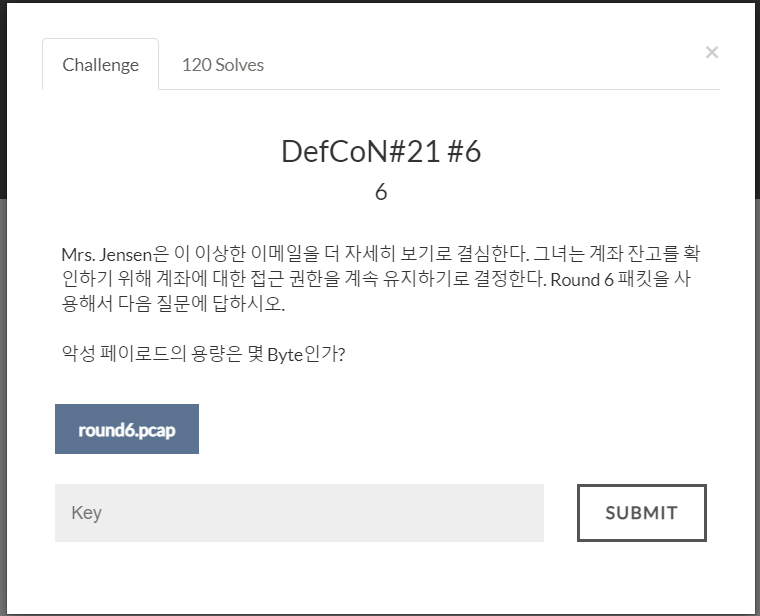

<소스코드 포렌식>

악성코드를 수집하여 설치경로, 공격방법, 피해내용을 분석하는 기술과 절차

$ 분석 기술 : 사전분석(온라인상 제공되는 동적행위 분석 서비스를 이용하여 악성코드 판별) / 동적분석(시스템에서 실행시켜 프로세스, 네트워크, 레지스트리, 파일생성, 삭제 관찰) / 정적분석 : 실행시키지 않고 실행파일을 직접 분석 후, 패킹(Packing), 파일구조, 기능 확인

$ 한계 : 다양한 신.변종의 등장 / 난독화

<데이터베이스 포렌식>

데이터베이스 시스템에 있는 증거자료를 추출하여 분석하는 일체의 과정

=> 도박사이트의 회원가입, 거래내용이나 마약조직이 발송한 스팸메일 등 파악에 활용

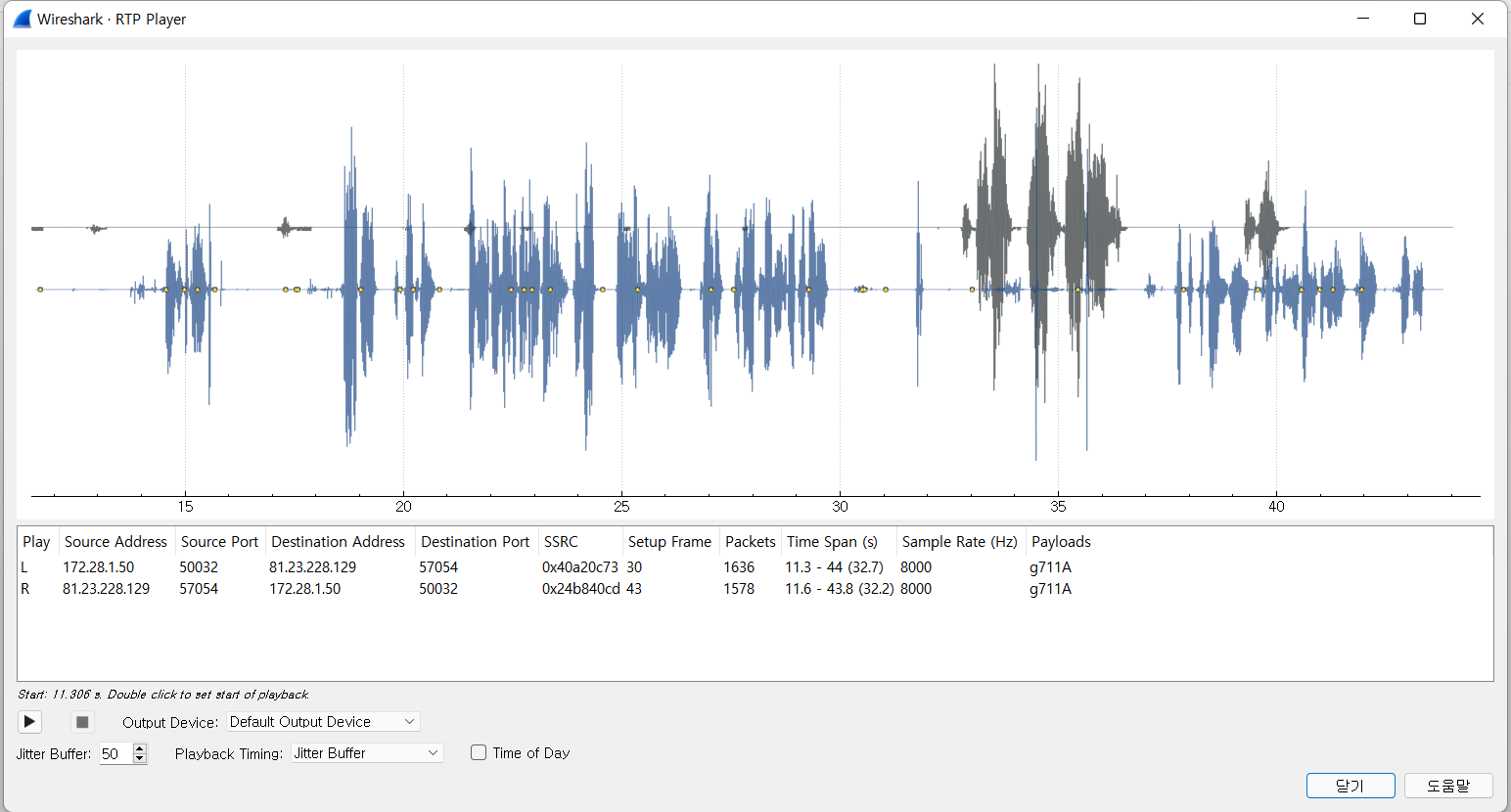

<멀티미디어 포렌식>

음성/영상 등 멀티미디어의 수집, 분석 기술 및 절차

$ 분석 기술 : 음성/영상 파일의 탐색, 복구 및 위.변조 확인

영상 - 화질개선(저해상도, 저조도, 노이즈 관련 영상 복원) / 판독(차량번호, 차종, 색상, 위치, 속도 판독 등)

음성 - 음향분석(주변음 및 기계음, 총성 등 분석) / 성문분석(화자식별 - 동일인, 화자추정 - 성별,연령 등)

$ 한계 : 고도의 전문인력 필요

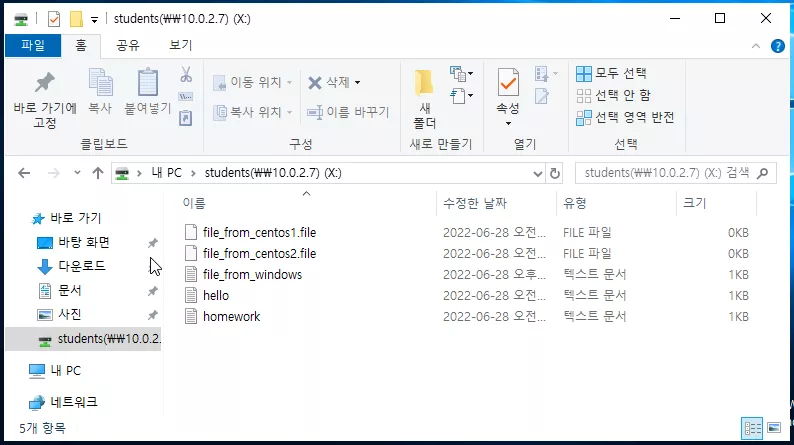

<클라우드 포렌식>

클라우드 서비스에 저장된 정보를 수집, 분석하는 절차와 방법

(클라우드 : 소프트웨어, 스토리지, 서버, 네트워크 등 모든 IT 자원을 각 컴퓨터에 할당해 주는 개념)

$ 한계 : 원격지 접속으로 증거인멸 가능 / 데이터 복구

<임베디드 포렌식>

일반적인 컴퓨터, 노트북이 아닌 기계나 제어 시스템 등에 저장된 데이터 획득. 분석

- 네비게이션, PMP, CCTV에서 무선 공유기, 팩스, 프린터, 냉장고, ECU(Electronic Control Unit), 스마트 미터(Smart Meter), 웨어러블(Wearable) 장치까지 확대

- 게임콘솔도 자체 운영체제를 가지고 있어 대상이 됨

(엑스박스(Xbox), 닌텐도 Wii 또는 소니의 Playstation 등)

- 사물인터넷이 스마트홈, 스마트카, 스마트의료, 스마트공장, 스마트시티 등에 적용될 경우에 수요는 폭발적으로 증가

$ 분석 기술 : 장비분해 후 내부 칩셋 등에 대한 정보수집, 내부 데이터 이미지 덤프와 분석 등

$ 쟁점 : 다양한 장치의 등장 / 데이터 추출 곤란